Actualités processeurs

Quatre Ryzen+ Pinnacle Ridge pour avril ?

AMD Ryzen 5 2400G et Ryzen 3 2200G : les APU de retour ?

AMD lance les APU Ryzen 5 2400G et Ryzen 3 2200G

AMD Ryzen 3 2200G et 5 2400G : MAJ Bios obligatoire

Windows 10, Meltdown et Spectre : quel impact sur les performances ?

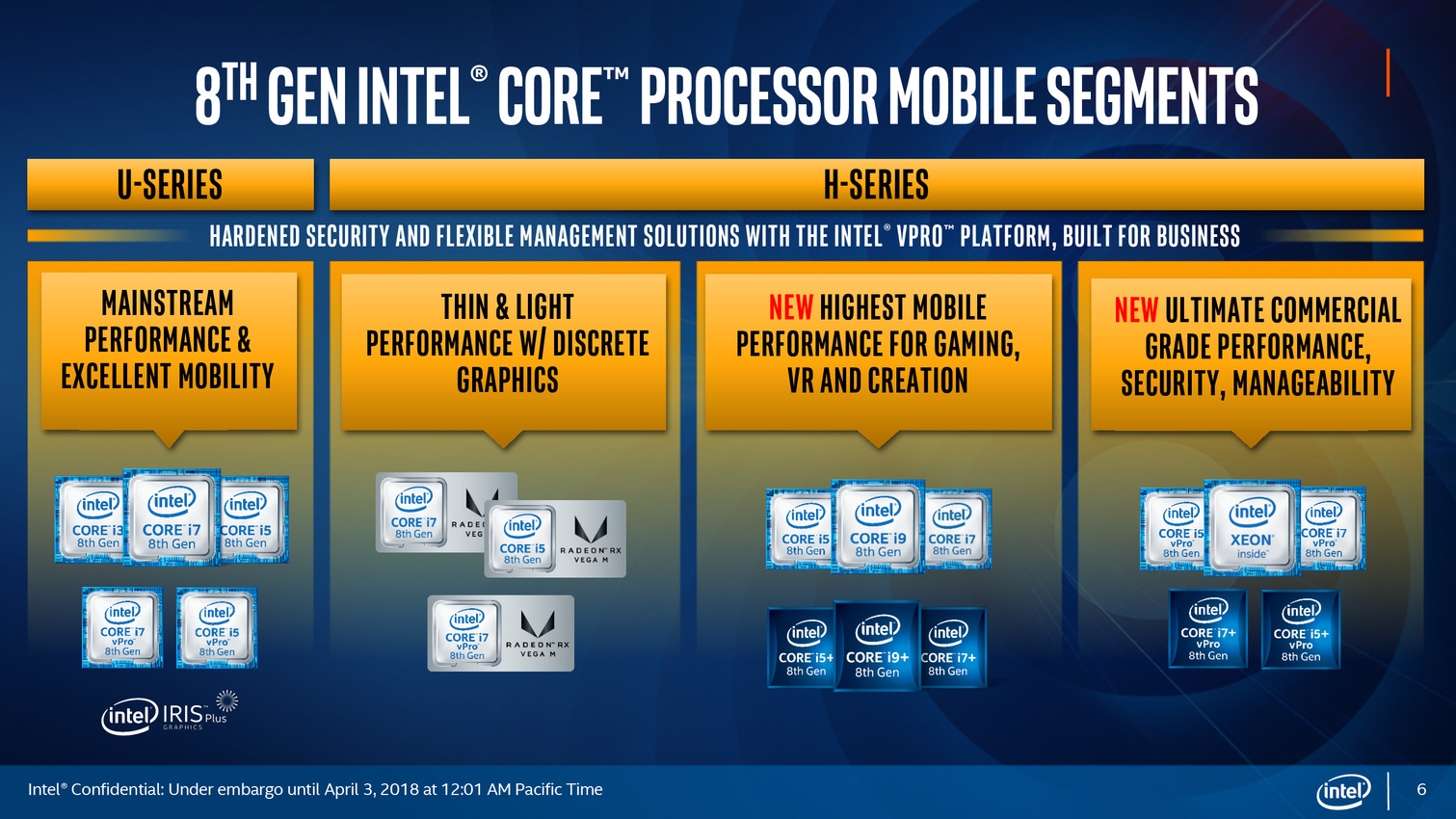

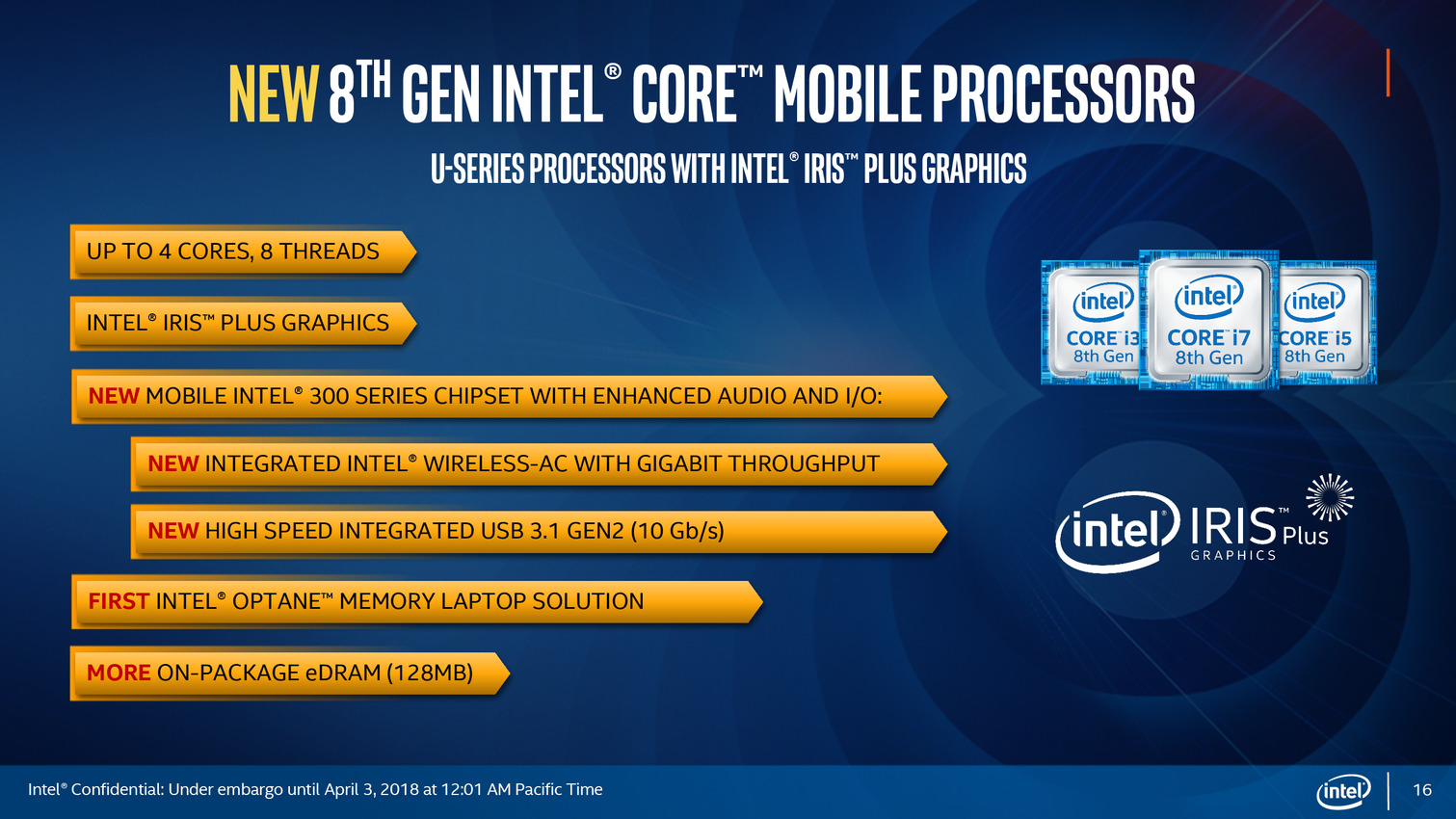

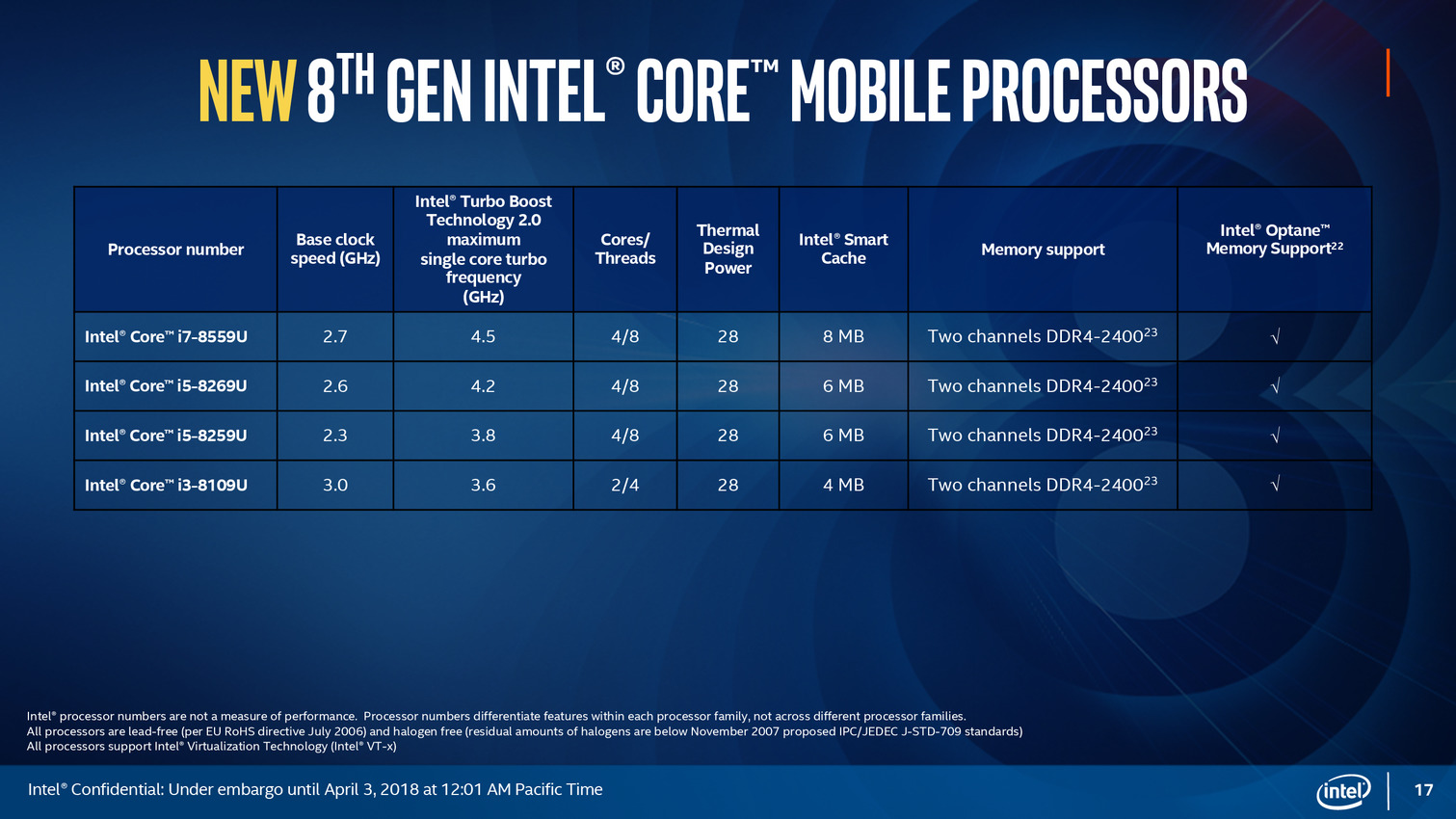

Intel lance la 2ème vague de sa 8ème génération

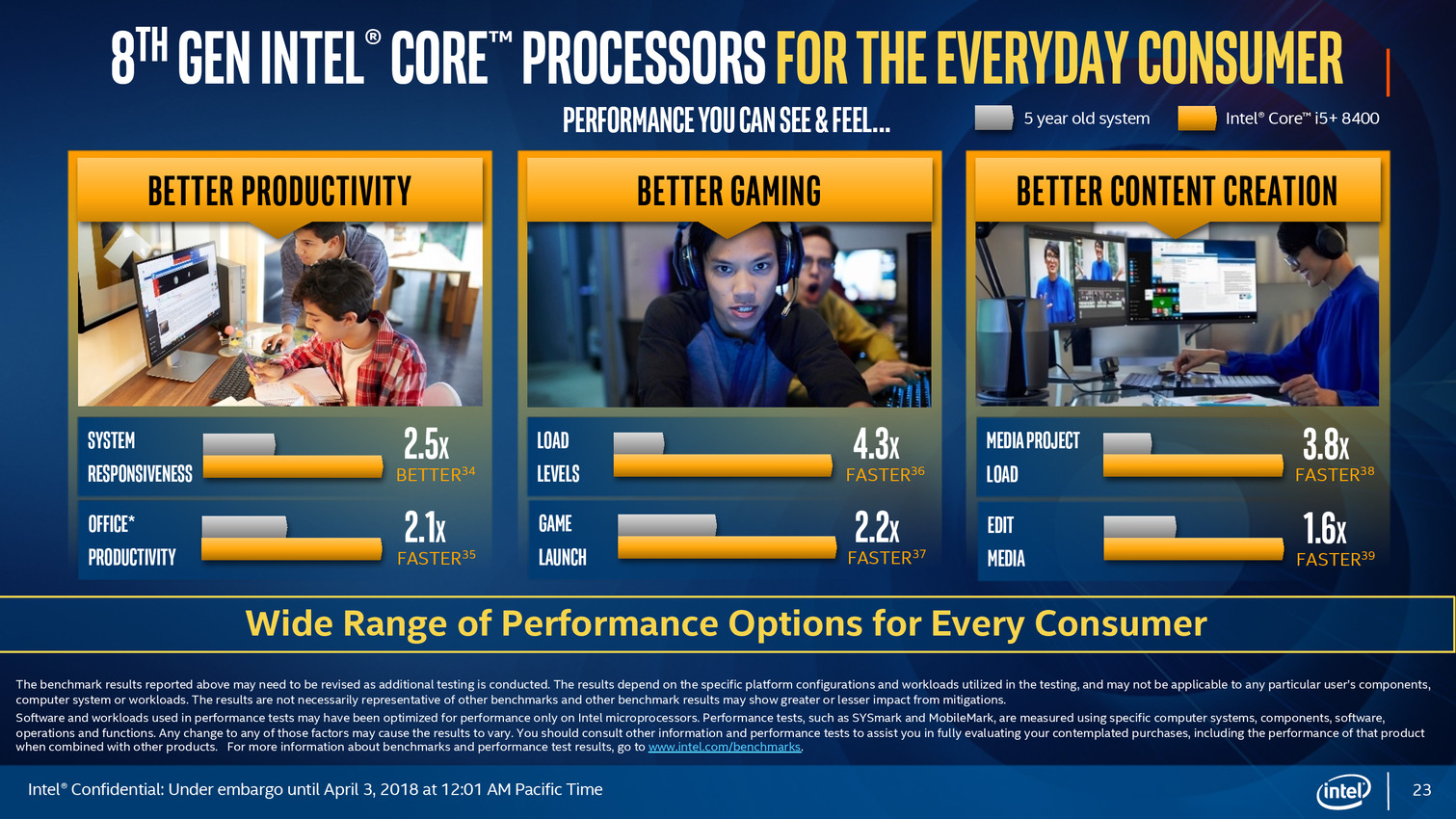

Six mois après le lancement des premiers Coffee Lake en octobre dernier (et une disponibilité longtemps tendue), c'est aujourd'hui qu'Intel lance officiellement le reste de sa gamme dite "Core 8ème génération".

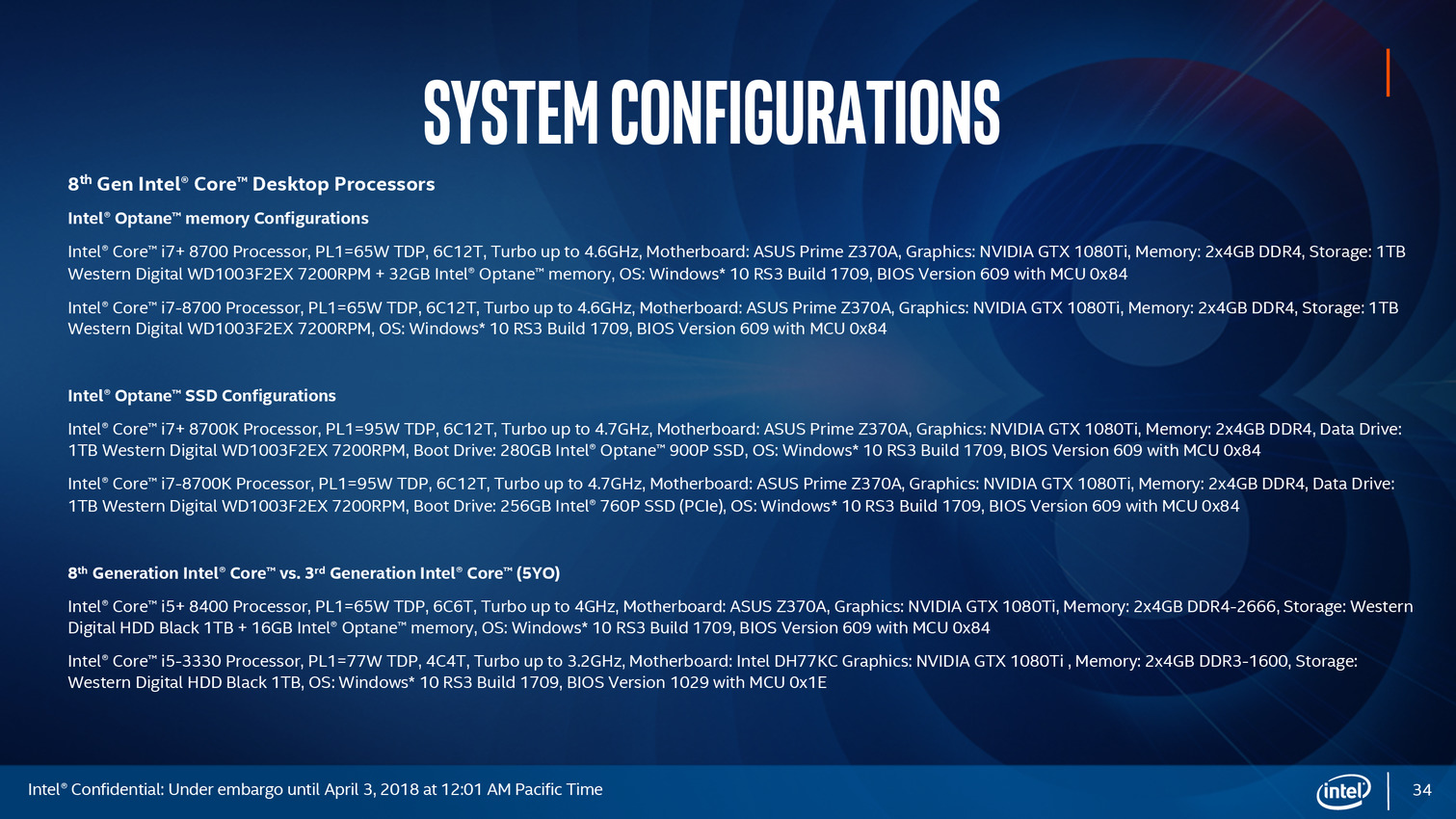

Pour rappel, six références avaient été lancées :

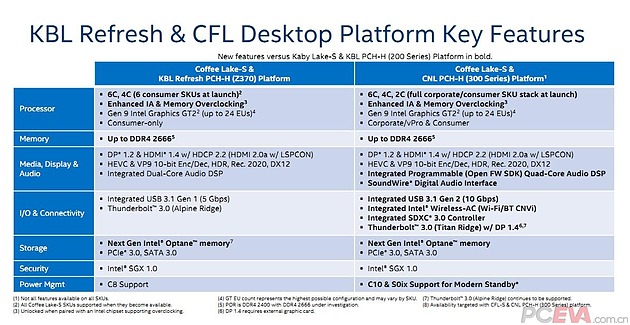

Nous vous renvoyons vers notre test pour plus de détails sur ces puces mais l'on vous rappellera les grandes lignes : cette 8ème génération apporte l'arrivée d'un nouveau die 6 coeurs sur le haut de gamme, mélangé à des modèles 4 coeurs utilisant les dies Kaby Lake lancés début 2017. Architecturalement, côté CPU et GPU, on reste sur ce qui avait été proposé avec Skylake lancé en 2015, sans changements. Le tout est toujours fabriqué en 14nm. Côté cartes mères, les six références ont été lancées avec une "nouvelle version" du LGA1151 qui requiert un "nouveau" chipset Z370 qui était identique au Z270 et Z170 qui lui ont précédé.

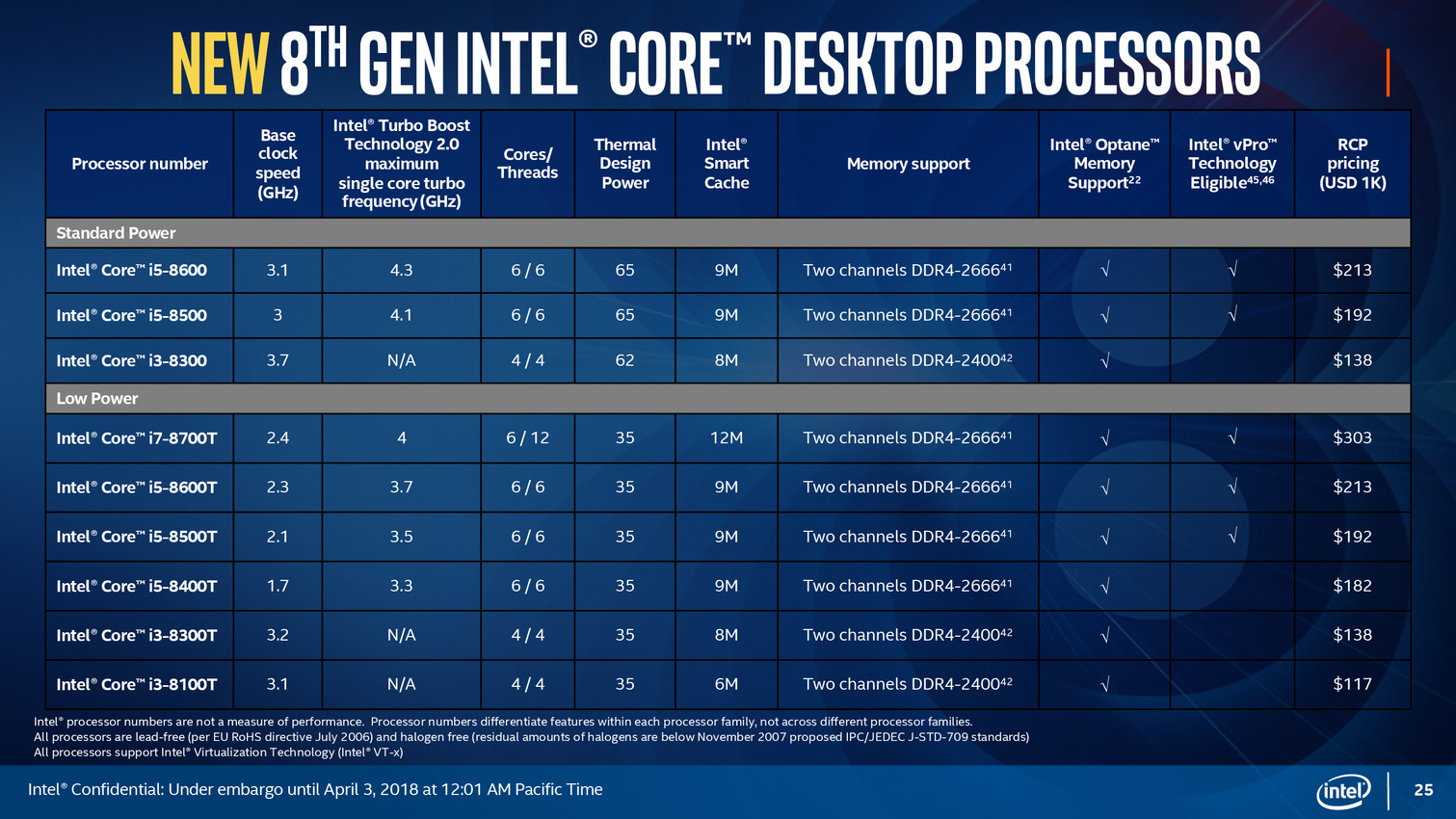

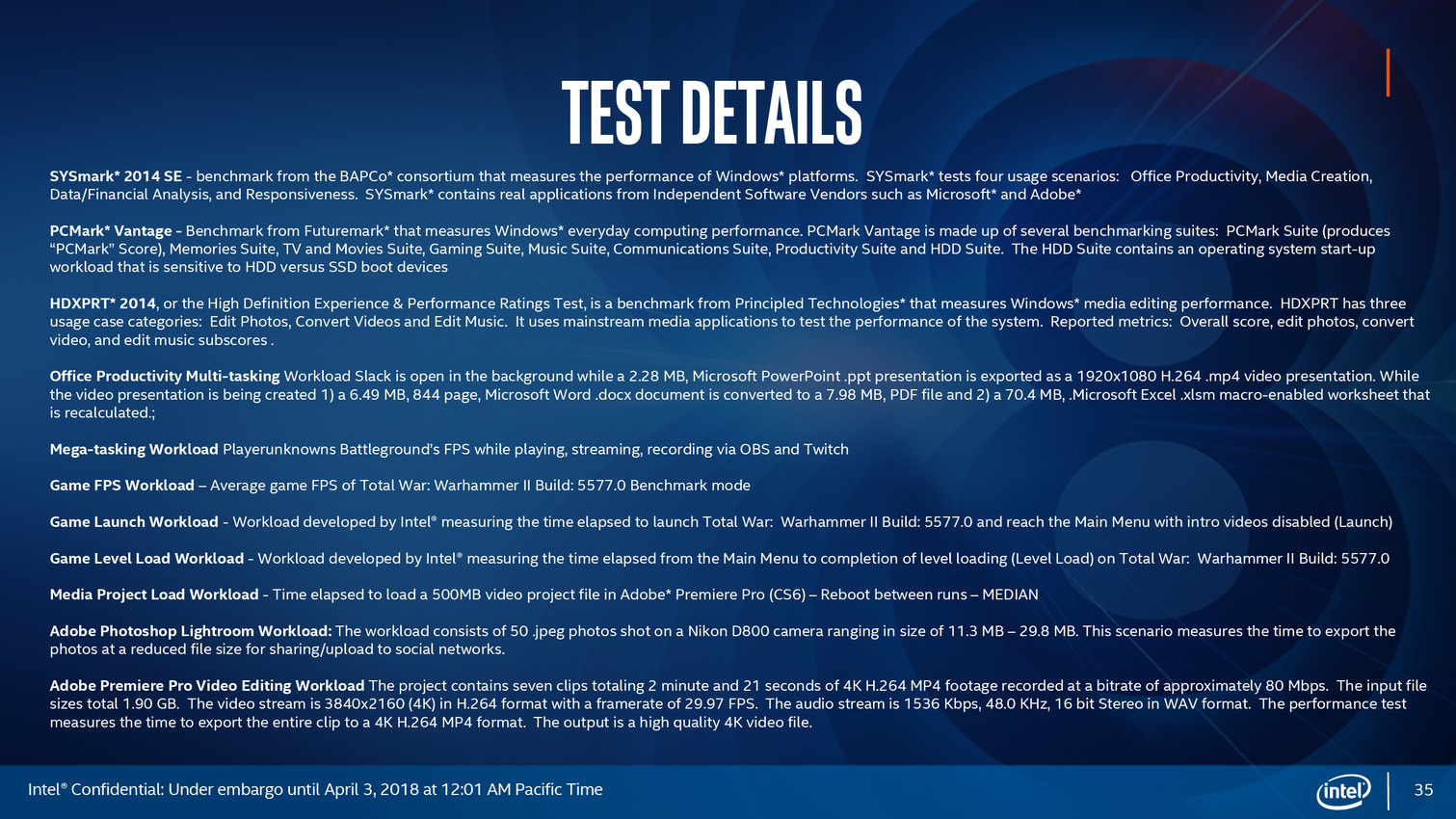

Côté processeurs desktop, Intel complète aujourd'hui sa gamme avec trois nouvelles références 65W, dont deux modèles six coeurs (sans HyperThreading), les Core i5-8600 et Core i5-8500 qui se différencient par leur fréquence. Un core i3-8300 (Kaby Lake) est également lancé, il vient se placer entre les 8100 et les 8350K lancés en octobre dernier.

En sus de ces références, Intel lance également six modèles "T" annoncés en 35W.

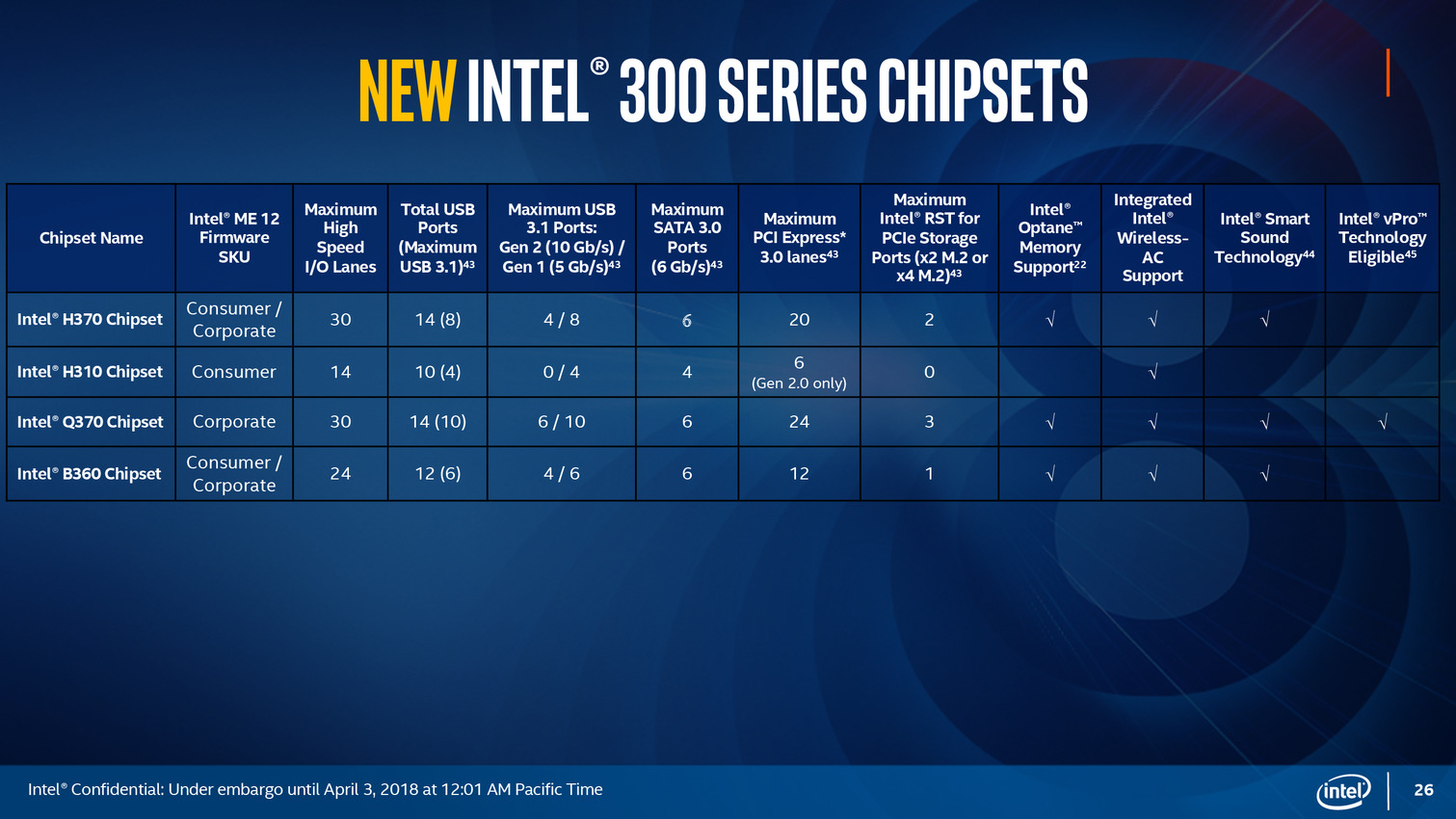

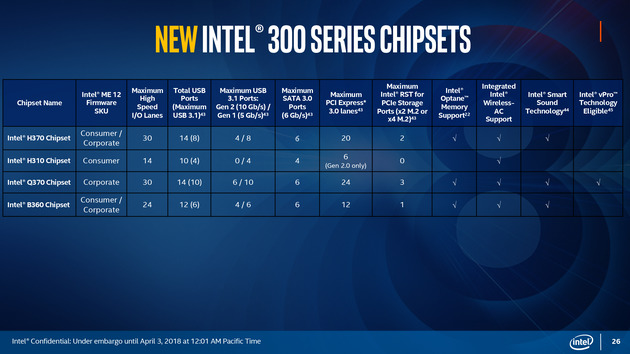

Côté chipset, les choses se compliquent un peu plus côté nomenclature chez Intel ! Le constructeur lance ce qui devrait être les déclinaisons abordables du Z370, à savoir les H370, H310, Q370 et B360. Sauf que celles ci sont basées sur un (vrai) nouveau chipset !

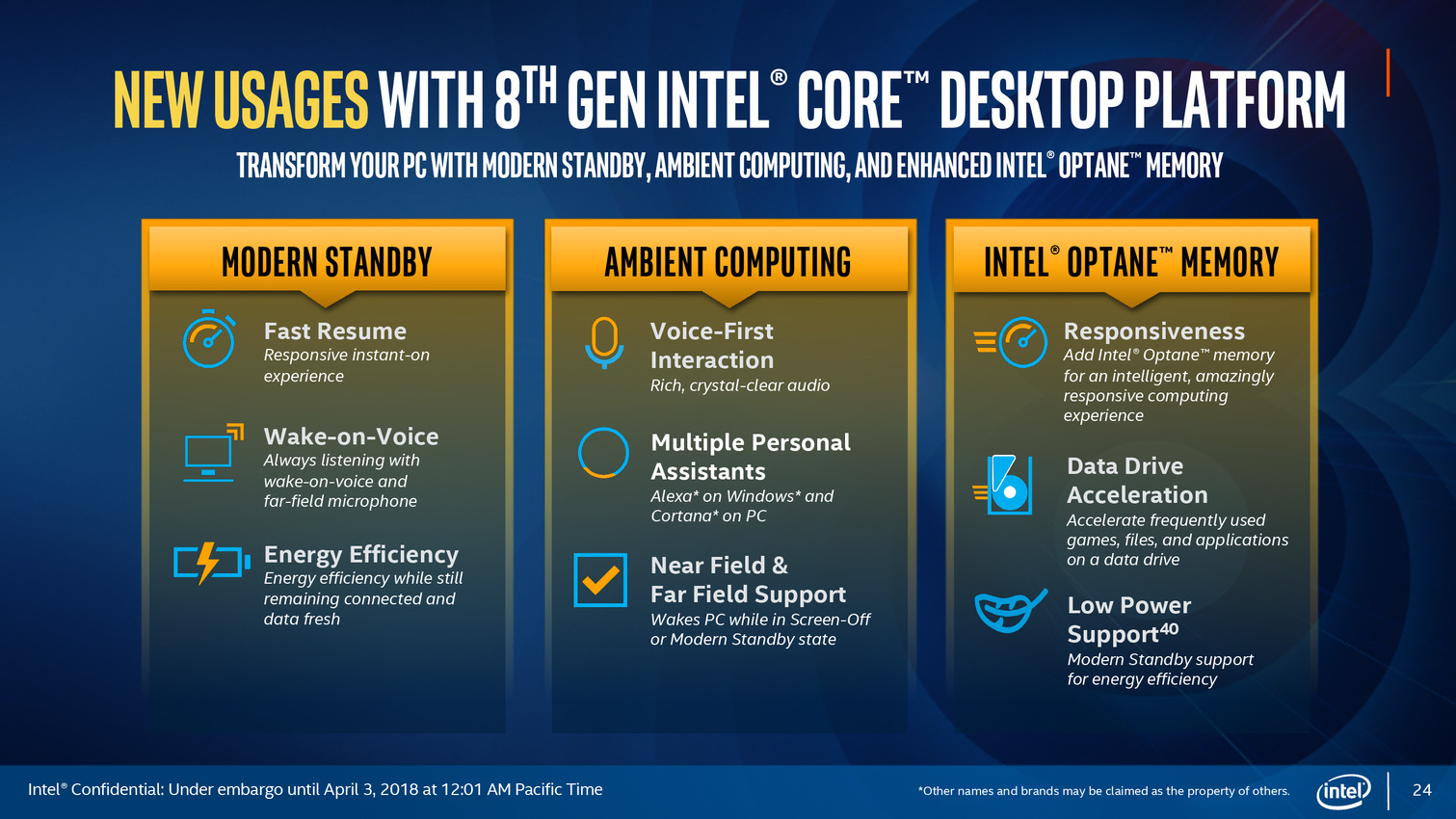

Et les nouveautés sont importantes puisque l'on retrouve (enfin !) pour la première fois chez Intel une gestion native de l'USB 3.1 (le vrai, Gen2 à 10 Gb/s) :

Jusque six ports 3.1 sont présents dans la puce, l'autre nouveauté principale étant l'intégration du WiFi 802.11ac ainsi que du Bluetooth directement dans le chipset, quelque chose qui pourra être pratique.

Notez que la segmentation Intel limite le nombre de ports USB 3.1 en fonction des modèles, mais tous ont droit au WiFi (ce qui ne veut pas dire que les constructeurs de cartes mères le proposeront systématiquement, si le contrôleur WiFi est bien intégré au chipset, il faut tout de même une puce RF additionnelle qui se place dans un slot M.2 , une occasion pour les constructeurs de cartes mères de rajouter une segmentation !). La déclinaison Z de ce chipset (le Z390) n'arriverait que plus tard dans l'année avec le "refresh" de "Coffee Lake".

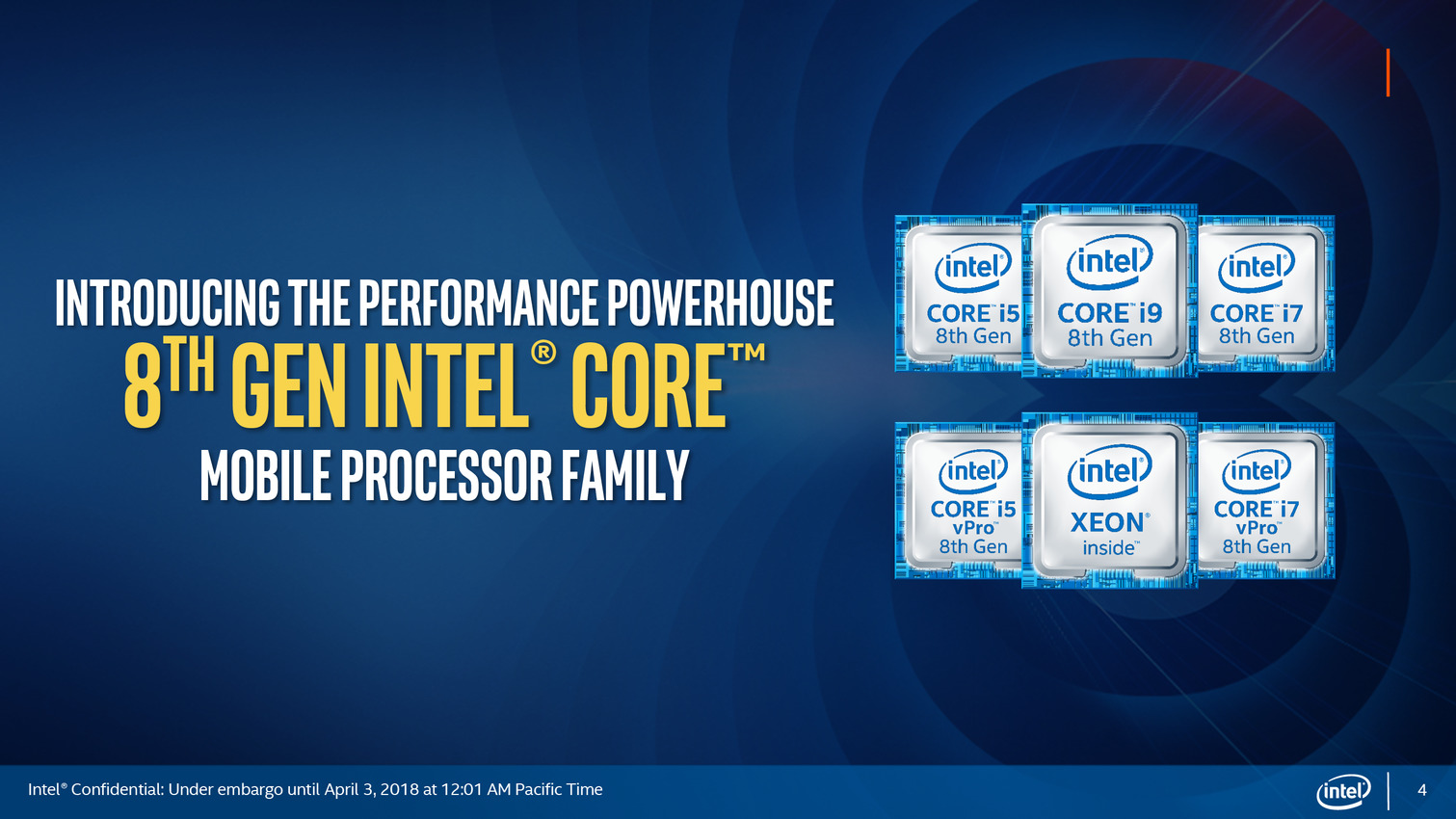

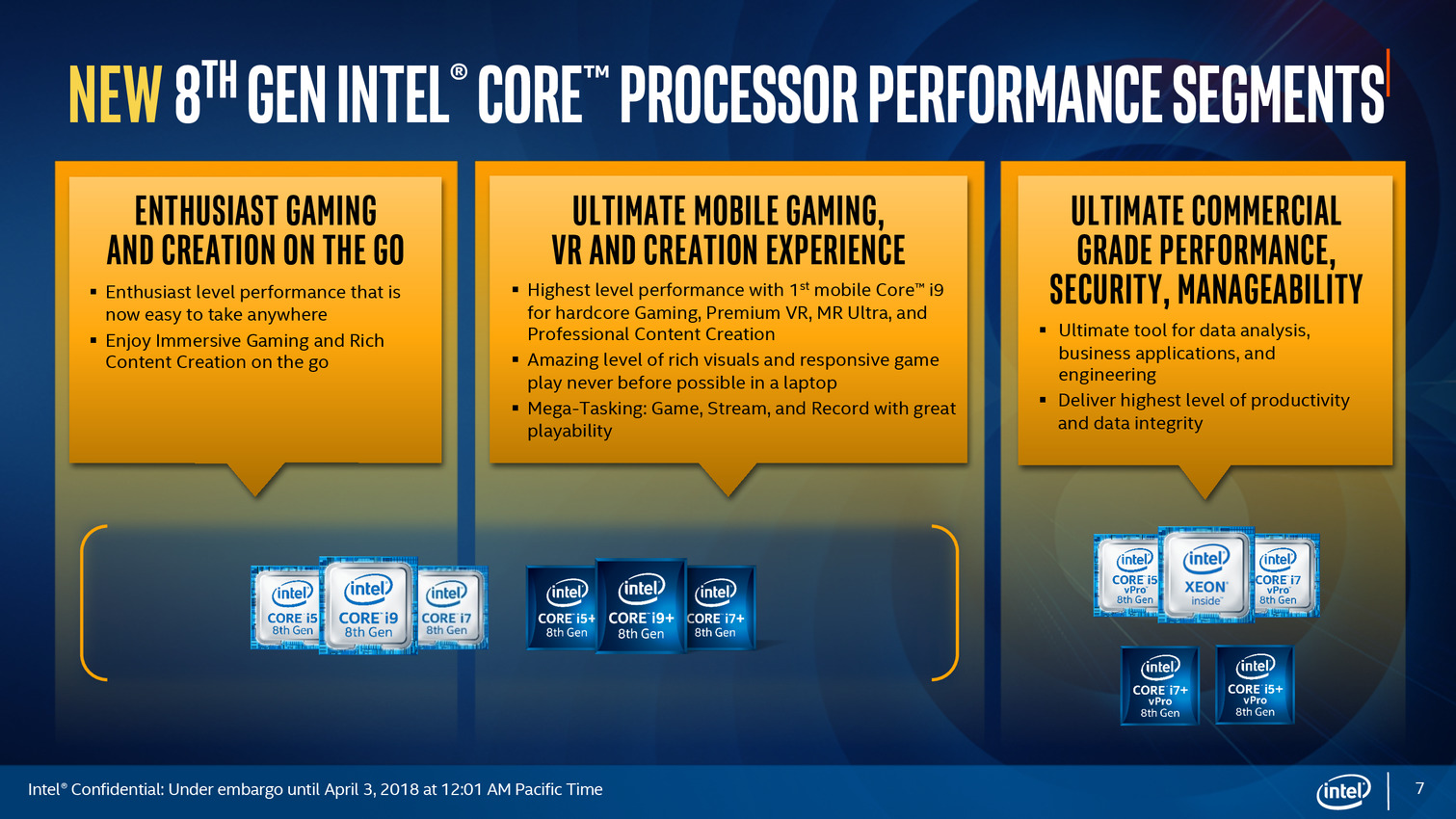

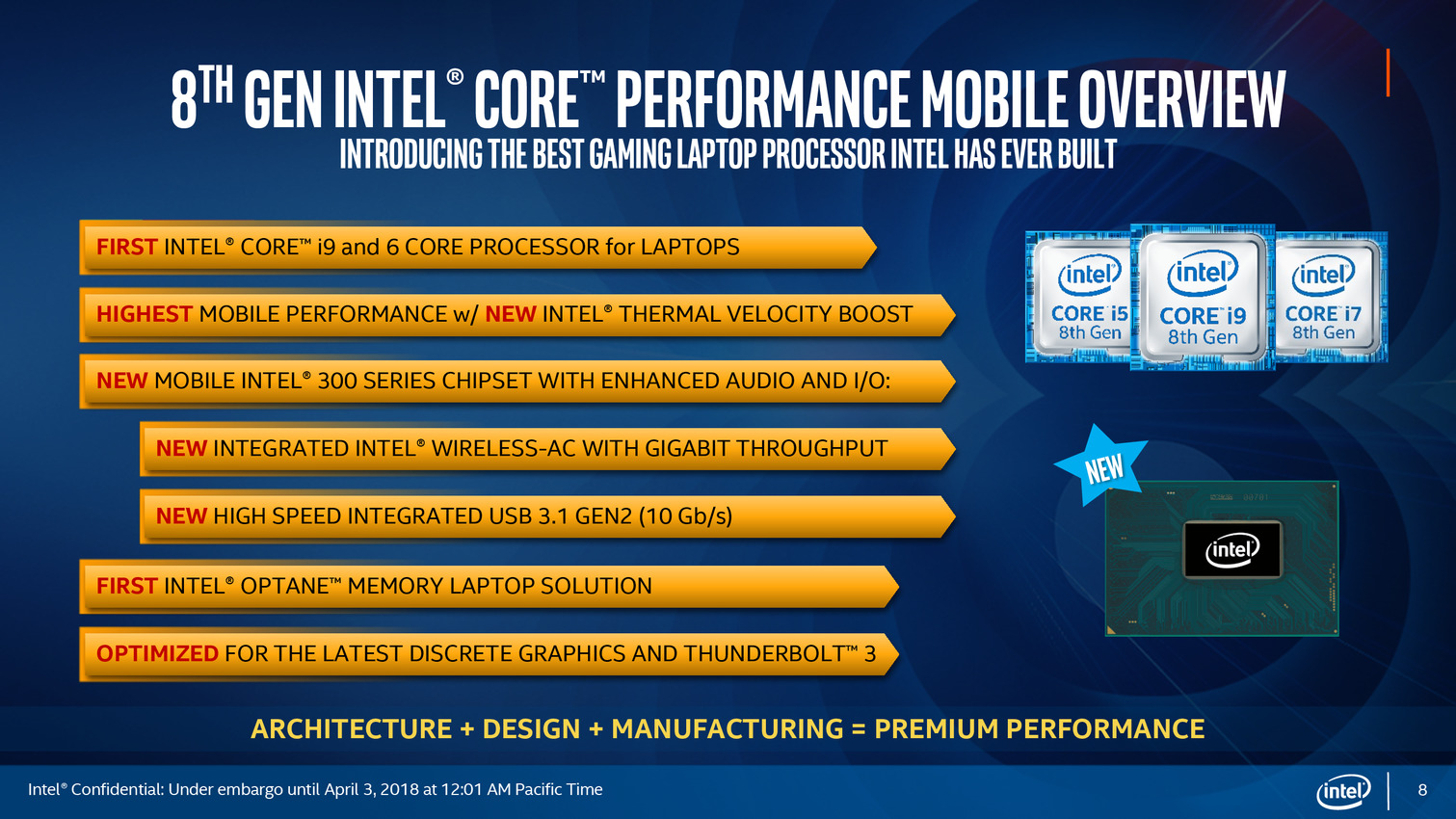

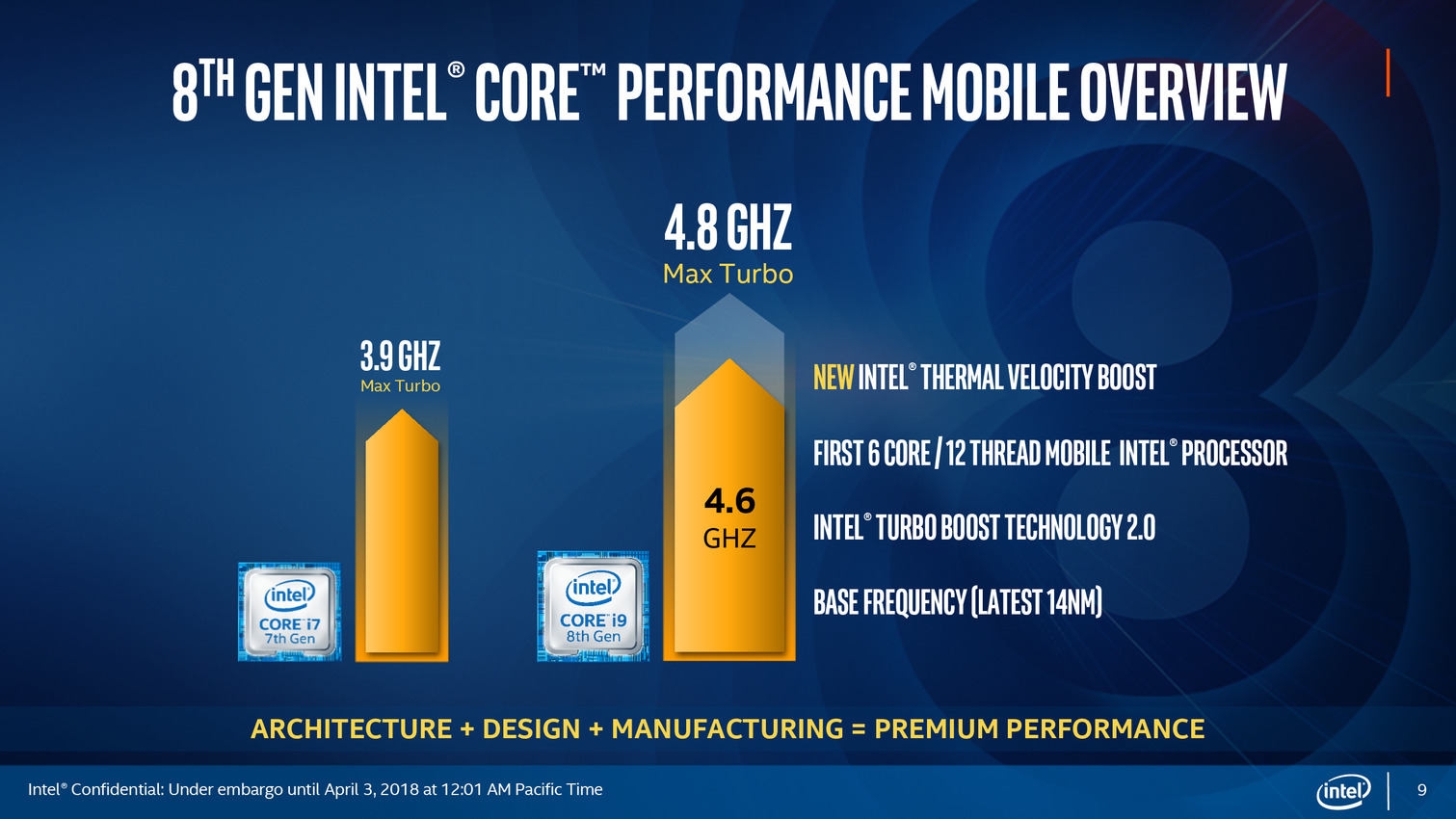

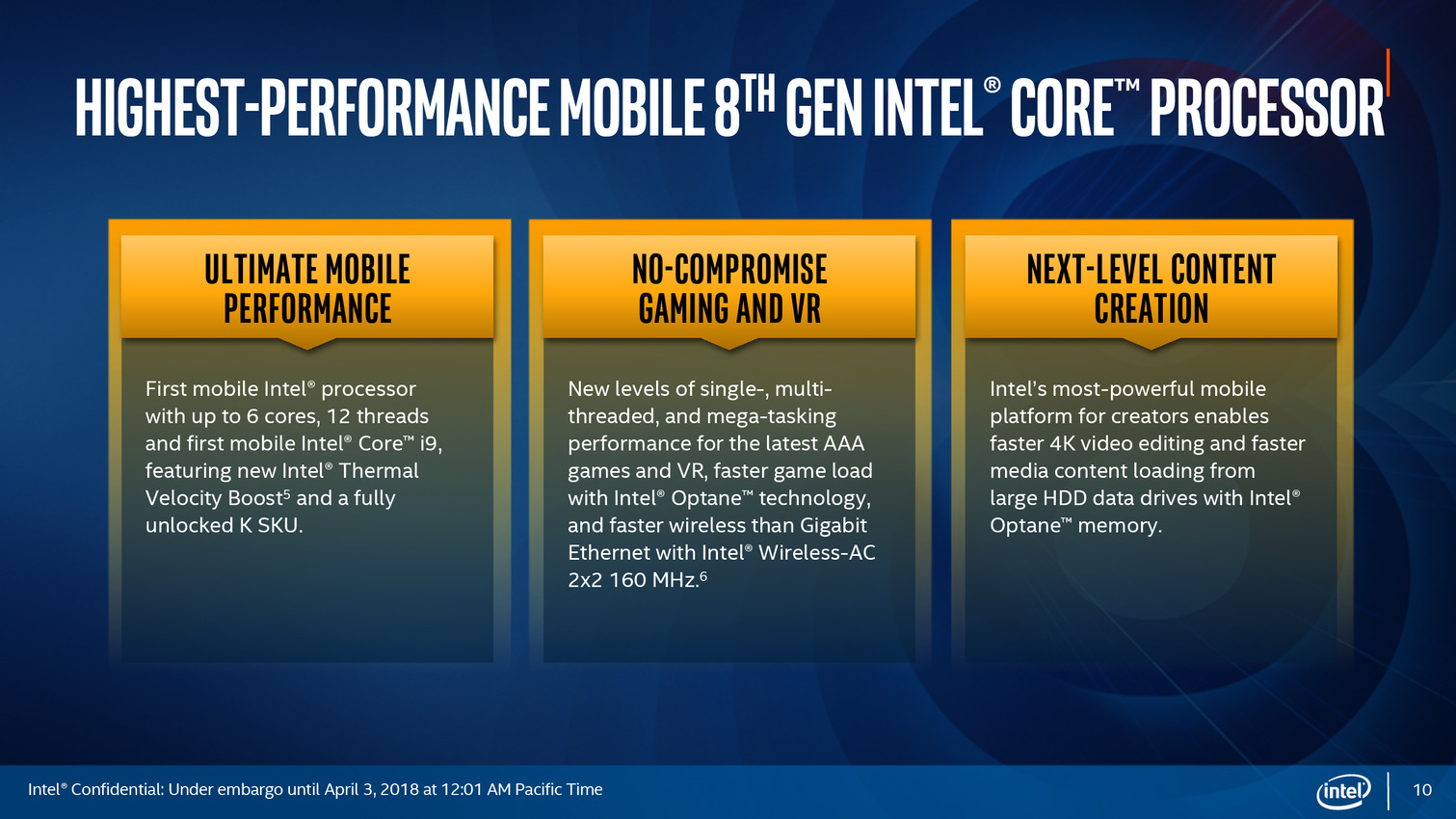

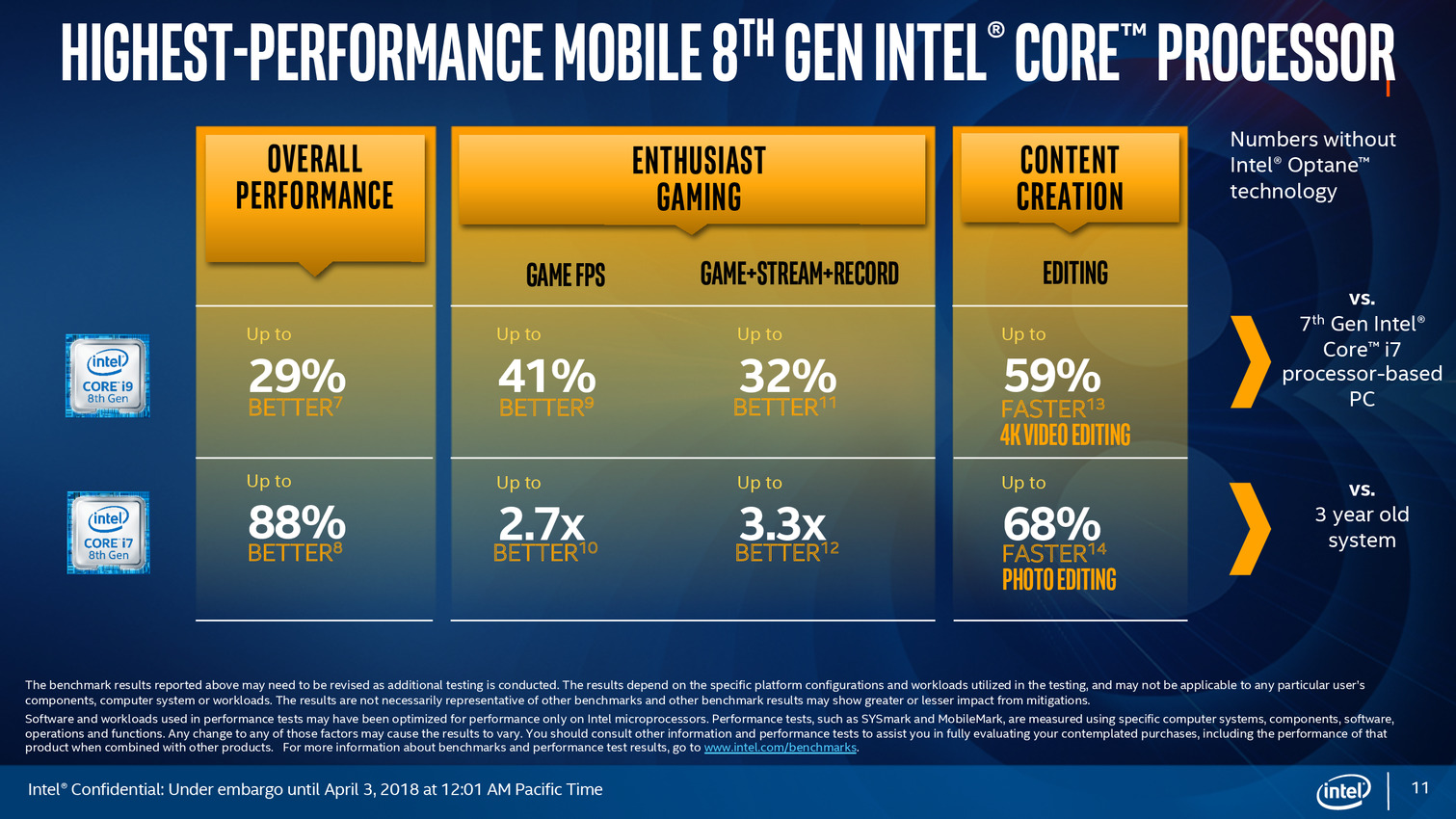

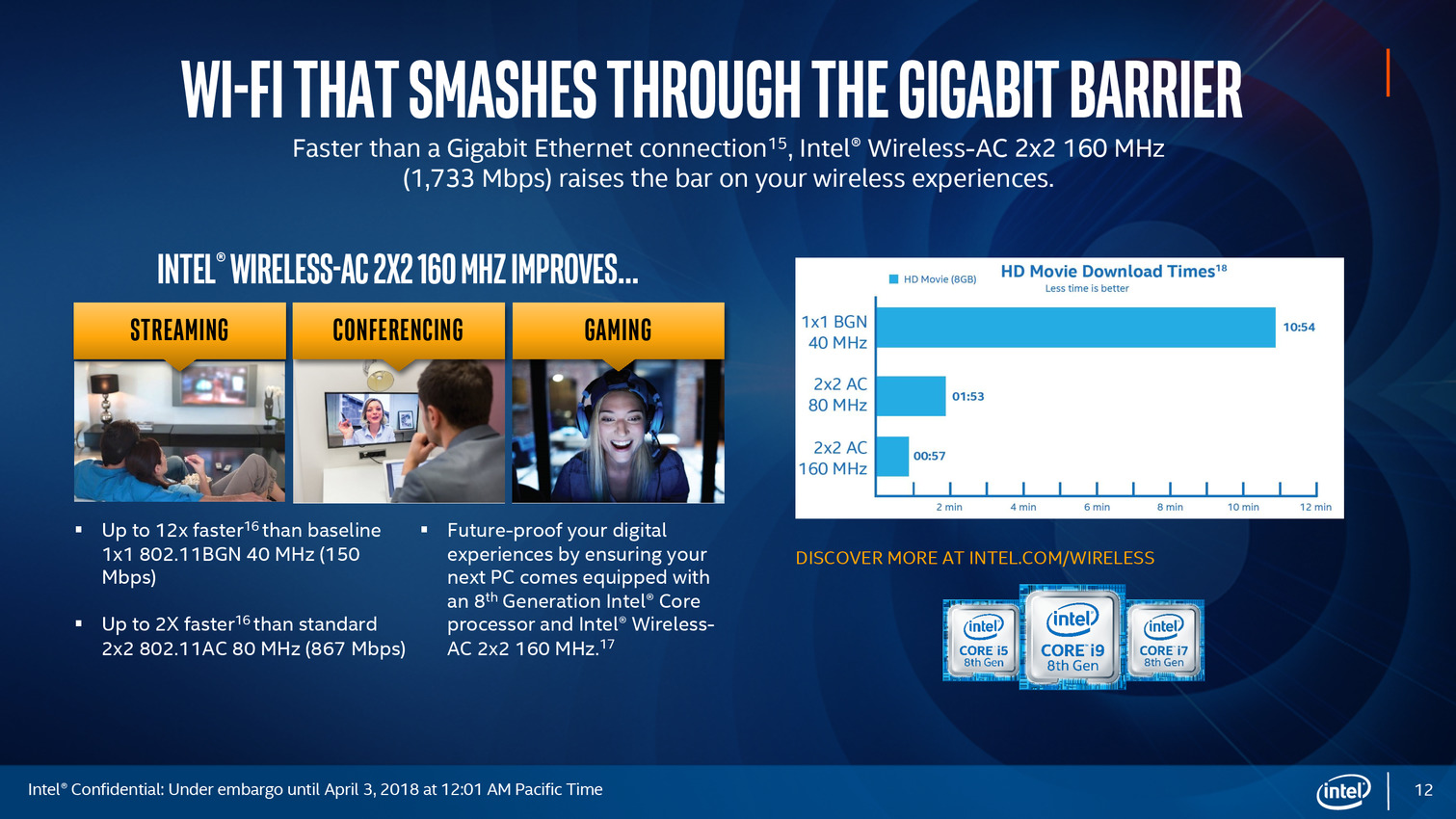

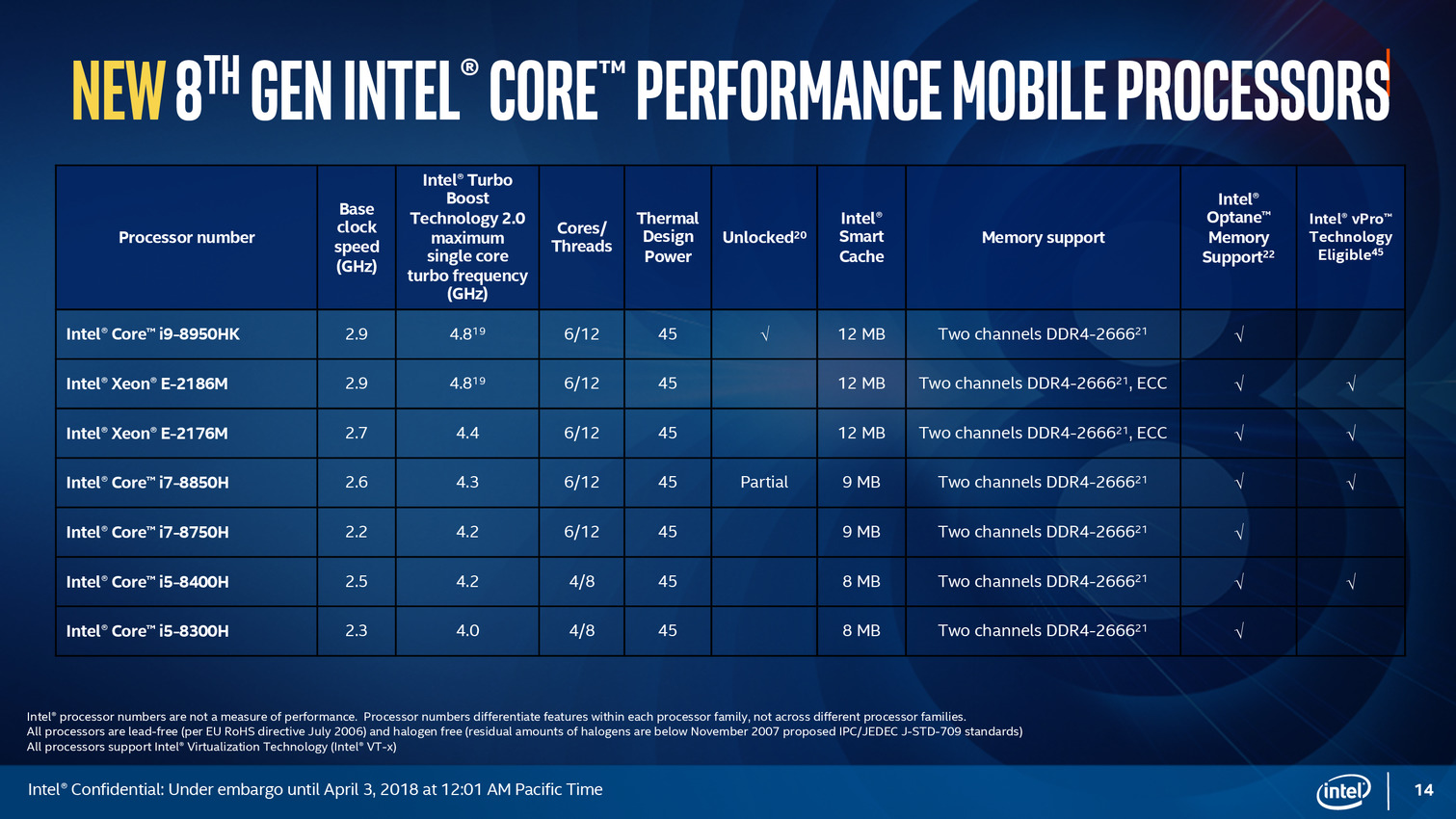

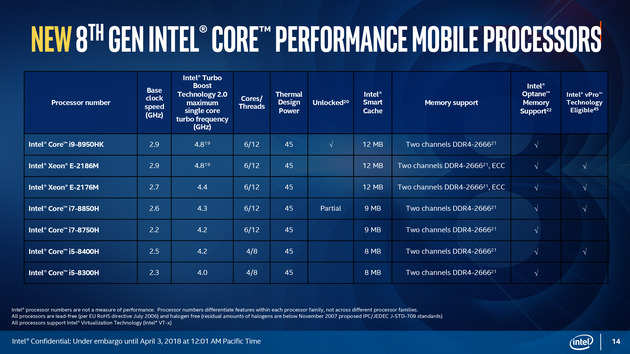

Côté mobile, Intel renouvelle également une partie de sa gamme en lançant des modèles 6C/12T en 45W. On pointera l'arrivée d'un "nouveau" turbo appelé Thermal Velocity Boost. Selon la description du constructeur, il s'agit d'une fonctionnalité qui de manière opportuniste peut augmenter la fréquence de 200 MHz si le processeur est à une température inférieure à 50°. Cela permet à Intel d'annoncer un bien optimiste 4.8 GHz en fréquence turbo max sur un coeur pour sa référence haut de gamme qui, pour fêter cet événement, utilisera la nomenclature Core i9.

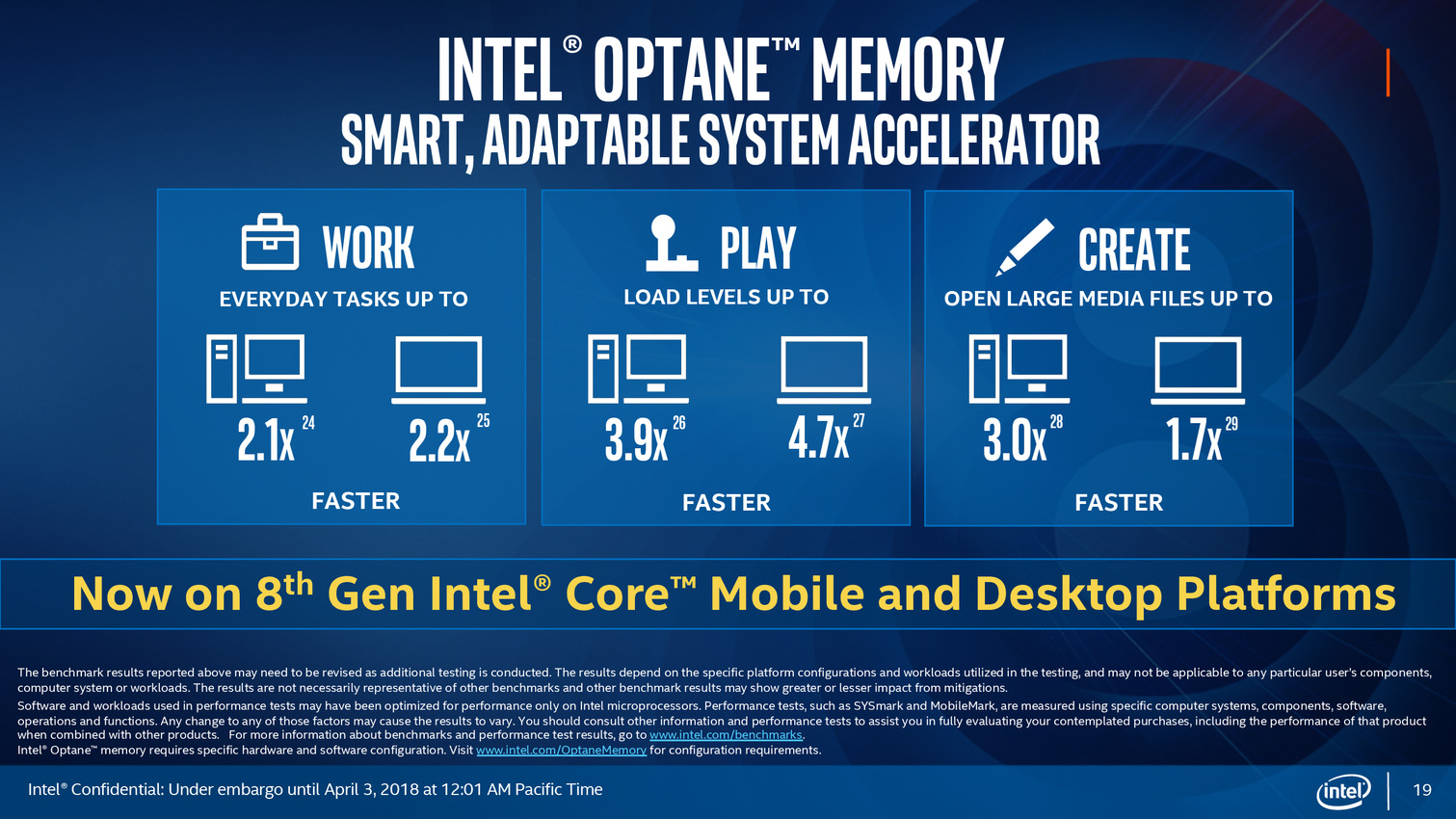

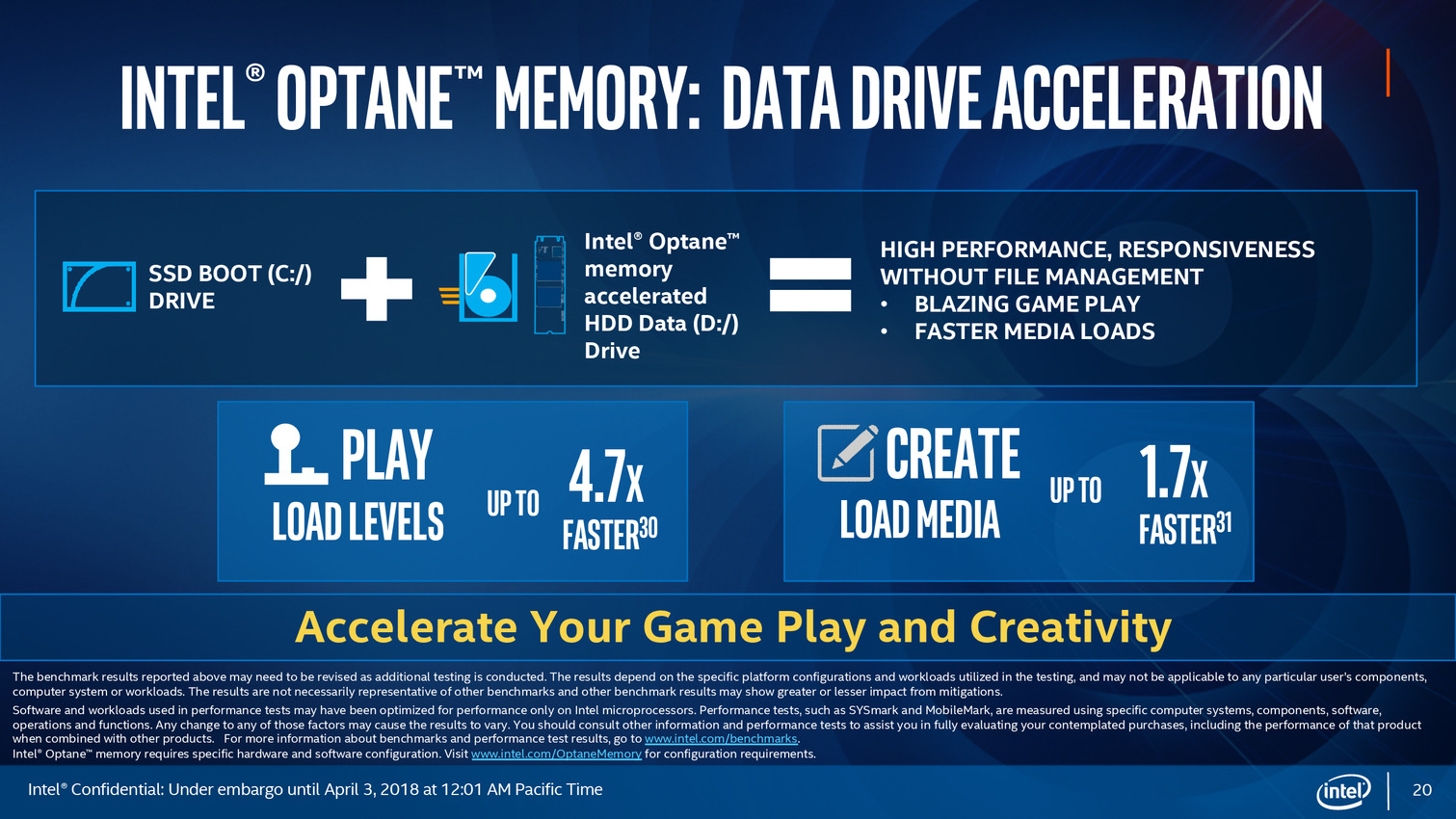

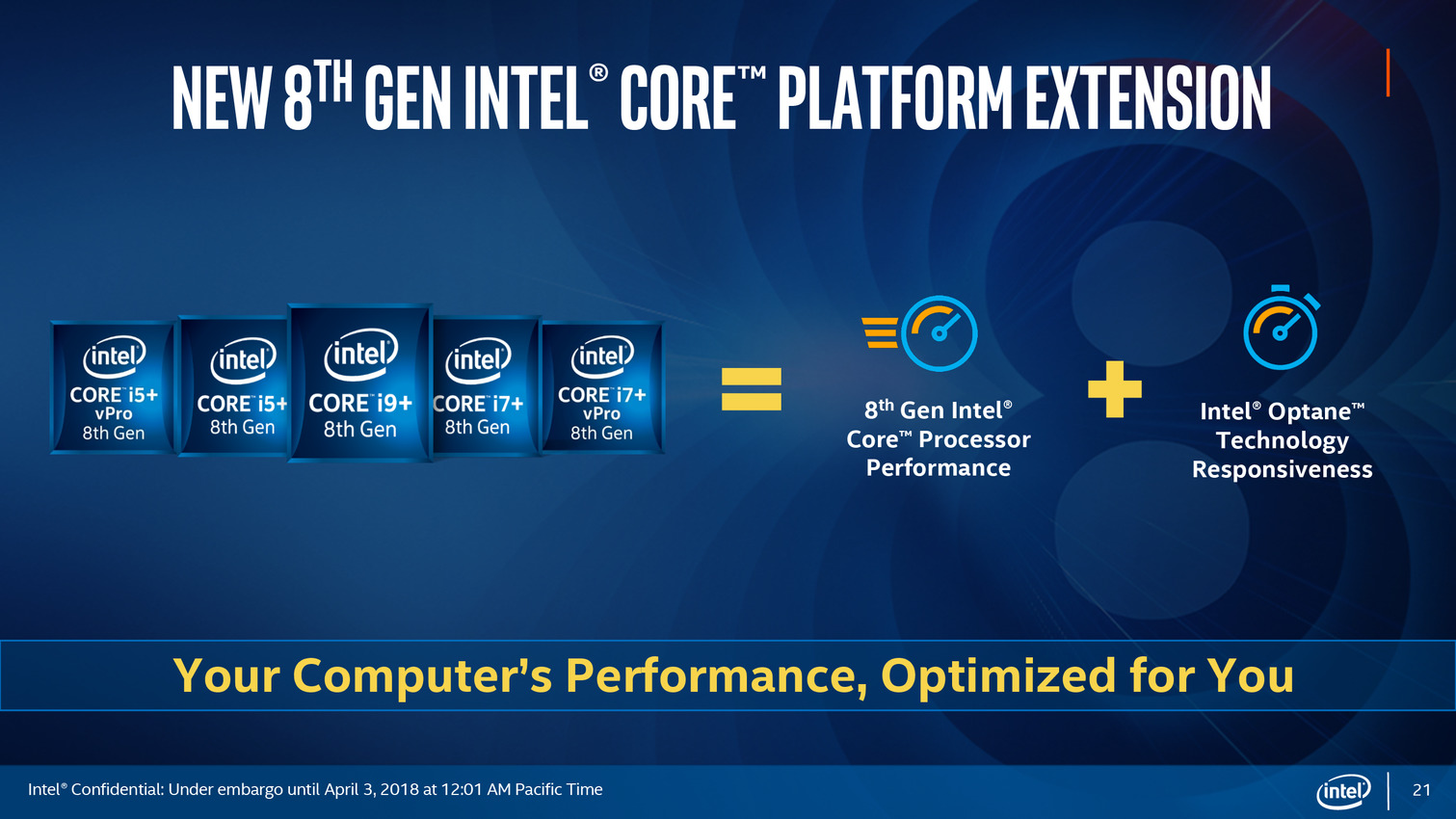

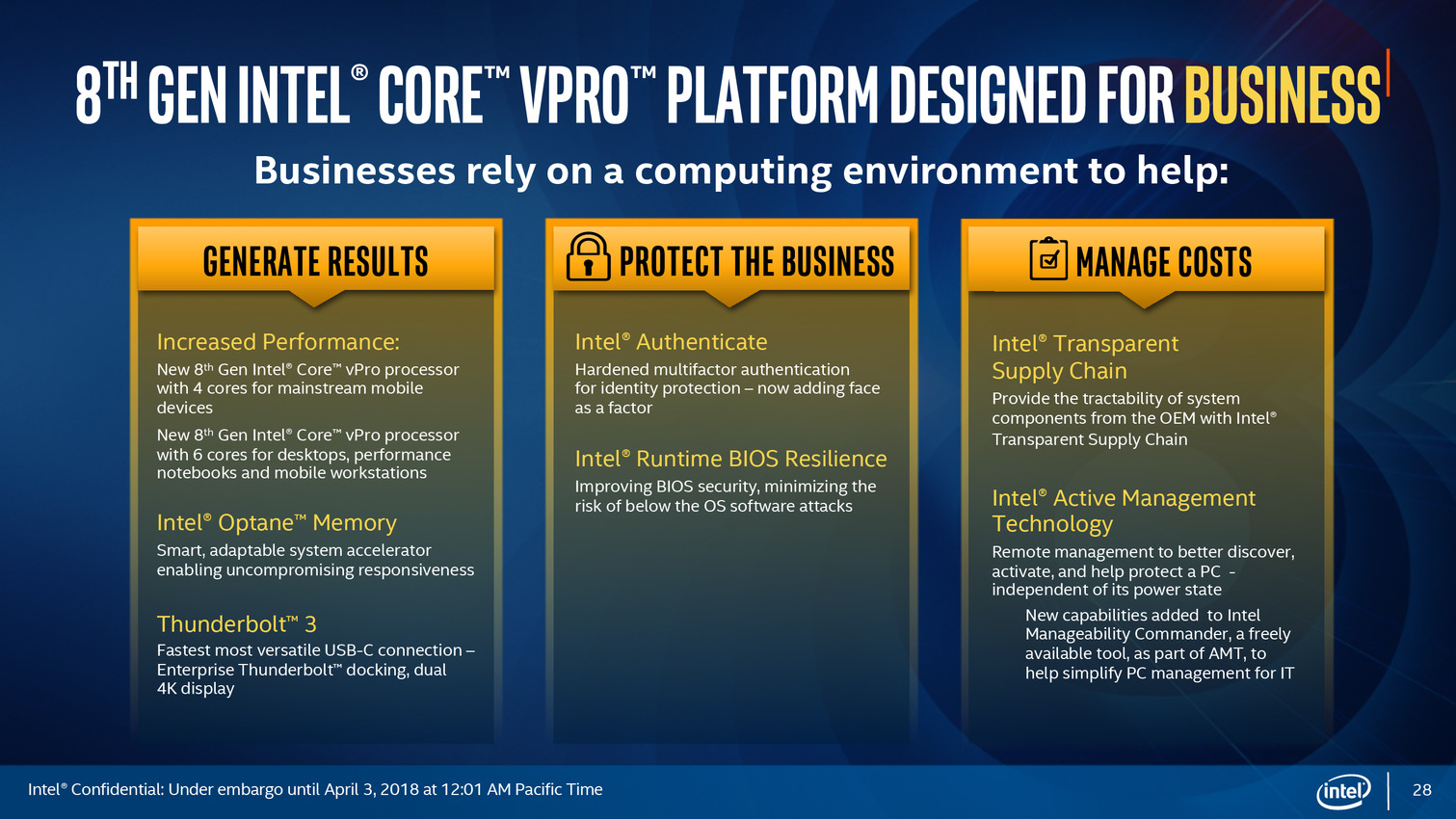

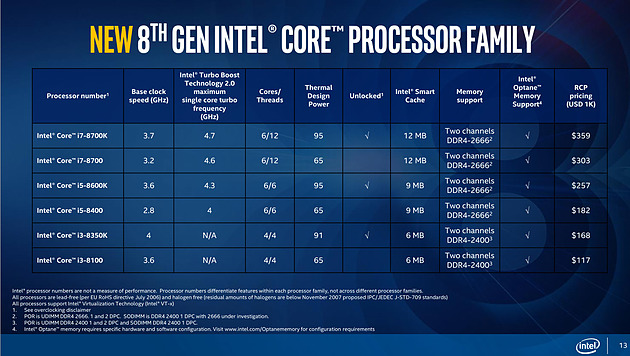

On notera enfin, côté branding, qu'Intel va utiliser le + derrière le nom de ses processeurs pour promouvoir les plateformes qui intègrent sa solution "Optane". Un choix original sachant qu'Intel met toujours Optane en avant pour accélérer les disques durs plateaux traditionnels. La présentation du constructeur évoque des machines disposant et d'un SSD, et d'un disque à plateau et d'Optane pour l'accélérer, ce qui ne nous semble pas concerner un grand nombre de plateformes mobiles. Reste à voir comment cela apparaîtra en pratique chez les OEM.

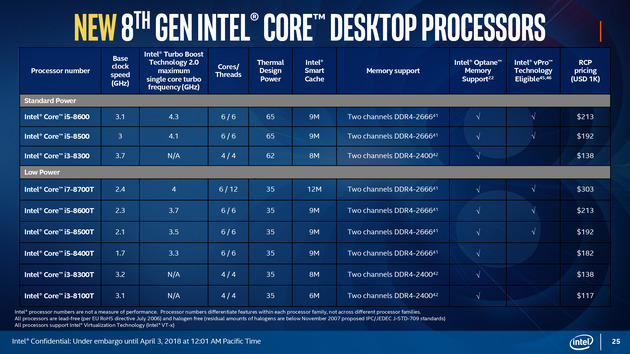

Vous pourrez retrouver l'intégralité de la présentation du constructeur ci dessous :

AMD va patcher les failles pointées par CTS-Labs

Nous vous parlions la semaine dernière des failles de sécurité pointées par la firme israélienne CTS-Labs concernant les Ryzen et les chipsets ASMedia, une annonce réalisée dans des conditions et circonstances assez discutables.

Depuis cette date, nous attendions (impatiemment !) une réponse d'AMD. Le constructeur à (enfin !) communiqué de manière fort brève sur le sujet :

"At AMD, security and the protection of users' data is of the utmost importance. We believe that each of the issues cited can be mitigated through firmware patches and a standard BIOS update, which we plan to release in the coming weeks. These patches and updates are not expected to impact performance."

Pour faire court, le constructeur estime que ces failles (qui requérait pour rappel un accès administrateur) sont corrigeables via des mises à jour de firmware et de BIOS (ce que réfutait CTS-Labs sans explication) qui seront publiés dans les semaines à venir, sans impact de performance.

Une version (à peine) plus détaillée est disponible dans ce billet de blog du constructeur . Les attaques "Masterkey, Ryzelfall et Fallout" qui s'attaquent au PSP (voir le lien tout en haut de cette news pour plus de détails) sont toutes corrigeables d'après AMD via une mise à jour de firmware du PSP. En ce qui concerne la quatrième "famille" de faille, "Chimera", qui s'attaque aux chipsets USB 3.1 ASMedia (utilisés par AMD sur leur southbridge, mais également sur un grand nombre de cartes mères Intel et AMD sous la forme des ASM1042 et ASM1142), AMD dit travailler avec ASMedia pour proposer un correctif adéquat qui sera déployé là aussi via des mises à jour de firmware (par l'intermédiaire d'une MAJ de BIOS).

Aucun mot n'est donné sur d'éventuelles mises à jour des pilotes, on se souvient qu'une grande partie de ces failles reposaient sur l'exploitation de pilotes chipsets/USB, à partir des firmwares, pour compromettre les barrières de protection mémoire (le PSP pour rappel est relativement isolé contrairement à l'Intel ME et ne peut accéder à la mémoire centrale). Il semblerait que, selon le constructeur, le problème puisse être corrigé directement au niveau des firmwares de ces puces, ce qui dans l'absolu est largement préférable (cela évite qu'un système compromis au niveau administrateur puisse l'être plus fortement via l'installation d'un pilote plus ancien).

On attendra donc impatiemment ces mises à jour, annoncées "dans les semaines à venir". En ce qui concerne la faille Chimera qui s'attaque aux puces ASMedia, on espère que ces firmwares seront également déployés pour toutes les cartes mères utilisant ces puces (une écrasante majorité des modèles sur le marché). Cela risque d'être techniquement plus compliqué, et pourrait réclamer une mise à jour de pilotes dans ce cas précis (en général, un BIOS ne met pas à jour les firmwares de puces additionnelles présentes sur la carte mère, à l'inverse du cas des chipsets Ryzen ou le firmware est, on le suppose, capable d'être mis à jour par le BIOS).

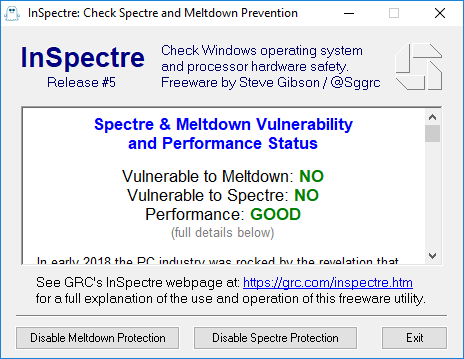

Microcode final pour Spectre chez Intel

Intel vient de publier quelques informations concernant les failles de sécurité Spectre et Meltdown. Après deux bons mois de développement, le constructeur a publié mardi soir une nouvelle version de ses microcode qui contient la version définitive des correctifs pour Spectre. On se souviendra que Microsoft avait désactivé fin janvier son patch pour la variante 2 de Spectre suite aux problèmes de stabilité rencontrés dans certaines situations avec le microcode d'Intel.

L'attente aura été assez longue et la communication d'Intel au compte goutte, mais ce microcode final résout les problèmes de stabilités. Le correctif a été déployé d'après Intel sur toutes les architectures lancées ces cinq dernières années. En pratique, le patch Spectre est désormais disponible pour tous les CPU à partir de Sandy Bridge (les Core "2nde génération" comme les Core i7 2600K) en version classique et HEDT. A ce que nous avons pu voir, l'impact sur les performances ne changerait pas réellement entre la version finale et la version beta de ce microcode que nous avions testé il y a plus d'un mois de cela.

En parallèle, Intel annonce avoir effectué des modifications pour ses prochaines architectures. Le prochain processeur serveur Xeon, connu sous le nom de code Cascade Lake sera protégé nativement contre Meltdown (une faille qui ne touche qu'Intel côté x86) et la variante 2 de Spectre. Intel dit avoir "ajouté des "murs protecteurs" entre les applications et les niveaux de privilèges utilisateurs pour créer un obstacle contre les mauvais acteurs". En plus des Cascade Lake, Intel dit que des processeurs Core 8eme génération attendus pour la deuxième moitié de l'année proposeront aussi ces correctifs. Intel ne précise pas quels CPU sont concernées exactement, la logique voudrait que le constructeur parle de Cascade Lake-X, la déclinaison HEDT de Cascade Lake, même si le constructeur n'a pas pu nous le confirmer.

Corriger de manière matérielle Spectre V2 sera particulièrement important pour les nouvelles architectures d'Intel puisque Skylake, la dernière architecture en date, est assez difficile à sécuriser autrement qu'avec la méthode utilisée par Microsoft pour Windows (communément appelé patch IBRS). Une solution alternative développée par Google, retpoline , est plus difficile à appliquer sur les Skylake dont les mécanismes d'exécution spéculative diffèrent. L'impact de l'IBRS est particulièrement important sur les changements de contextes et les IO pour rappel. Intel n'a pas précisé le coût éventuel sur les performances de ses "murs protecteurs".

Les BIOS incluant ces mises à jour vont être rendus disponibles par les constructeurs dans les jours à venir.

Des failles de sécurité spécifiques aux Ryzen ?

Une firme de sécurité israélienne, CTS-Labs, a publié ces dernières heures un site web ainsi qu'un whitepaper décrivant selon eux treize vulnérabilités critiques (regroupées en 4 familles de failles) touchant les processeurs AMD Ryzen et dérivés. Le whitepaper publié est relativement avare en détails techniques (pour ne pas dire superficiel), mais il décrit globalement les méthodes et les impacts.

Trois "familles" de failles pour deux cibles distinctes

La première famille de faille, Masterkey, regroupe plusieurs attaques qui permettraient d'exécuter du code malicieux sur le Secure Processor (un CPU ARM Cortex A5 inclut dans les processeurs Ryzen, il s'agit peu ou prou du pendant de l'Intel Management Engine pour faire un parallèle). Le Secure Processor disposant (comme le ME) d'un niveau de privilège supérieur au reste du système, ce type de faille est en général considéré comme particulièrement critique (nous reviendrons plus bas sur l'impact réel). Dans ce cas cependant, l'exploitation des failles requiert que l'on flash au préalable un BIOS modifié/corrompu, ce qui limite sensiblement sa portée et sa facilité de déploiement.

La seconde famille de faille, Ryzenfall, s'attaque également au Secure Processor (l'ARM Cortex A5), ou plus précisément à son OS (Secure OS). AMD a choisi pour rappel d'utiliser les mécanismes de sécurité développés par ARM (TrustZone ). Deux implémentations de TEE (Trusted Execution Environment) coexistent, une développée par Qualcomm (QSEE) et l'autre par Trustonic (Kibini ). C'est cette dernière qui serait utilisée par AMD pour son "Secure OS" d'après le whitepaper. Les failles permettraient là aussi d'exécuter du code sur le Secure Processor et de bypasser les protections mémoires sous Windows. L'exploitation des failles est décrite comme requérant un accès système administrateur ainsi qu'un pilote signé spécifique (on ne sait pas lequel, s'il s'agit d'un pilote communément installé par les drivers AMD, ni s'il s'agit d'une version particulière du pilote). Bien que cela ne soit pas dit explicitement dans le whitepaper qui est assez avare en détails, le fait qu'un pilote Windows soit nécessaire laisse penser d'une part que la faille est spécifique à Windows, et de l'autre que la faille semble en grande partie logicielle. A noter que la troisième "famille" de faille, Fallout, est le pendant exact de Ryzenfall mais cette fois ci appliqué à Epyc plutôt qu'à Ryzen.

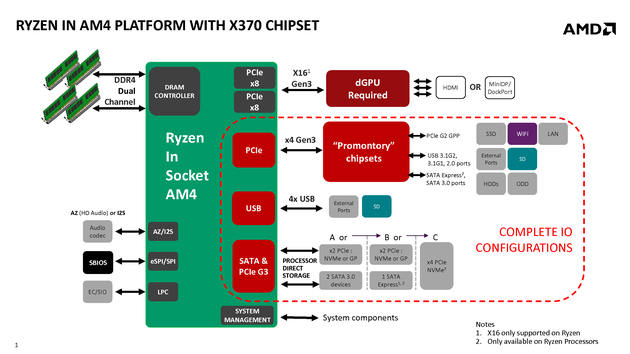

La dernière famille de faille, Chimera, s'attaque enfin au chipset utilisé par AMD pour les cartes mères Ryzen (les X370 et dérivés, connus sous le nom de code Promontory).

Ces chipsets sont pour rappels développés par Asmedia et s'occupent des I/O "lentes" (USB, SATA, réseau, ce que l'on appelait historiquement un southbridge). La faille pointée par la société permettrait d'exécuter du code directement sur le chipset et d'accéder à la mémoire via le DMA. Le whitepaper parle de deux failles distinctes, une liée au firmware, et l'autre lié au design de l'ASIC. L'exploitation de cette faille demanderait là aussi un accès système administrateur et un pilote signé (Windows n'est pas mentionné explicitement cette fois ci).

Des failles complexes à exploiter et peut être pas nouvelles

La première chose qu'il nous semble important de pointer est que ces failles requièrent systématiquement un accès administrateur (et donc un système déjà compromis) et soit un pilote signé, soit un BIOS modifié pour qu'elles soient exploitables. Elles sont incomparables de leur description avec des failles comme Meltdown qui permet sur les processeurs Intel une escalade de privilèges d'un espace mémoire userland vers root, ou comme les variantes de Spectre qui s'attaquent aux mécanismes d'exécution spéculatifs.

Ici, deux cibles distinctes sont pointées. Les trois premières familles de failles s'attaquent au Secure Processor et à son système d'exploitation avec une même finalité, exécuter du code dans l'environnement sécurisé. Si l'on doit faire un parallèle, ces failles font échos aux divers problèmes rencontrés par Intel autour de son Management Engine. Il ne s'agit pas non plus de la première fois que des failles sont pointées sur le Secure Processor d'AMD. En janvier 2018, une faille s'attaquant au trustlet (le nom des programmes tournant dans l'environnement TrustZone) fTPM (l'implémentation "firmware" du TPM, à distinguer d'un TPM hardware via le connecteur présent sur les cartes mères) avait été publiée par un ingénieur des équipes de sécurité de Google Cloud. Un patch avait été mis à disposition courant décembre par AMD. Rien ne laisse penser qu'AMD ne pourra pas corriger de la même manière ces failles qui semblent reposer sur le TEE et/ou sur les trustlets utilisés par AMD. La description de certaines des failles nous laisse penser qu'elles pourraient être exploitables sur d'autres SoC qui utiliseraient l'implémentation TEE de Trustonic (c'est le cas de certains SoC Samsung par exemple).

On notera aussi que le Project Zero de Google avait pointé l'été dernier un bon nombre de limites/failles dans les implémentations TrustZone/TEE de Qualcomm et de Trustonic, particulièrement au niveau de la question de la révocation de trustlets. Dans le cas de l'OS de Trustonic, la version 400 (utilisée par Samsung à partir des SoC intégrés dans les Galaxy S8) renforce les possibilités de révocation qui lorsqu'elles sont bypassées peuvent être utilisées pour exploiter des bugs présents dans d'anciennes versions du firmware (Project Zero décrit sur son blog une attaque sur le TEE de Trustonic pour les versions précédentes). Les détails dévoilés par la firme de recherche sont ténus, mais le fait qu'un flashage de BIOS soit nécessaire nous fait penser que la faille exploitée est peut être celle décrite par Google en juillet dernier.

On note d'ailleurs que les failles s'attaquent spécifiquement au fTPM ou à des fonctionnalités spécifiques du BIOS qui deviendraient désactivables. C'est là que les parallèles s'arrêtent d'ailleurs avec les failles du ME d'Intel puisque les descriptions de Masterkey ne parlent pas de la possibilité d'accéder à de la mémoire privilégiée, mais plutôt d'exécuter du code sur le SP sans préciser ce que cela veut dire réellement. Le blog Project Zero explique l'impact relatif :

"And what of Trustonic's TEE? Unlike QSEE's model, trustlets are unable to map-in and modify physical memory. In fact, the security model used by Trustonic ensures that trustlets aren't capable of doing much at all. Instead, in order to perform any meaningful operation, trustlets must send a request to the appropriate “driver”. This design is conducive to security, as it essentially forces attackers to either compromise the drivers themselves, or find a way to leverage their provided APIs for nefarious means. Moreover, as there aren't as many drivers as there are trustlets, it would appear that auditing all the drivers in the TEE is indeed feasible. "

Il n'y a donc pas d'accès mémoire direct autorisé aux trustlets, contrairement au modèle de sécurité utilisé par l'Intel Management Engine. Qui plus est, le whitepaper pointe le problème spécifique des pilotes (qui semble être ce qu'exploite Ryzenfall/Fallout qui requiert comme nous l'expliquions un pilote signé et qui est capable d'accès mémoire privilégié, on l'imagine via le pilote comme le décrit Google) comme point d'entrée, et la manière de mitiger les attaques, ce qui fait là aussi écho au papier de Project Zero :

" Although trustlets aren't granted different sets of “capabilities”, drivers can distinguish between the trusted applications requesting their services by using the caller's UUID. Essentially, well-written drivers can verify that whichever application consumes their services is contained within a “whitelist”, thus minimising the exposed attack surface. Sensitive operations, such as mapping-in and modifying physical memory are indeed unavailable to trusted applications. They are, however, available to any driver. As a result, driver authors must be extremely cautious, lest they unintentionally provide a service which can be abused by a trustlet."

Les parallèles dans la description du whitepaper nous laisse penser qu'il s'agit soit des failles décrites par le Project Zero l'été dernier, soit de variantes spécifiques aux trustlets utilisées par AMD. Si l'on ne connaît pas la version de Kibini utilisée par AMD dans les Ryzen, rien ne semble empêcher théoriquement le constructeur et Trustonic de sécuriser leurs pilotes (même s'ils ne semblent pas l'avoir fait, ou suffisamment depuis la publication de juillet dernier pour peu que les failles soient présentes dans les dernières versions des pilotes) et bloquer les failles publiées.

Le cas ASMedia

La quatrième famille de failles s'attaque spécifiquement au "chipset" fourni par ASMedia. Le whitepaper pointe le fait que le chipset est l'amalgamation sur un même die d'un contrôleur USB 3.1 ASM1142, d'un contrôleur SATA ASM1061 et d'un pont PCI Express. S'ils ne le disent pas explicitement pour leur faille, sur la page suivante la firme indique que les contrôleurs USB ASM1142 ont "une sécurité en dessous des standards" et qu'ils contiennent "des vulnérabilités côté logiciel et hardware".

Il nous est difficile d'évaluer les dires de la firme sur ce point, mais plus globalement, la sécurité des puces additionnelles intégrées sur les cartes mères est un problème important qui est en général limité par le fait que l'accès au périphérique est restreint par un pilote signé. Sans plus de détails il est impossible de savoir si la faille est liée à une version spécifique de pilote, si elle a été corrigée, ou si elle est corrigeable. Mais dans l'absolu, le fait que la faille semble liée a l'ASM1142 spécifiquement (et possiblement à sa version précédente, l'ASM1042) fait que son impact va bien au delà de Ryzen, ces puces contrôleurs USB 3.1 étant utilisées sur la quasi totalité des cartes mères vendues ces dernières années.

Un marketing très appuyé et orienté

Si la description technique des failles nous fait nous poser des questions sur leur impact réel et leur nouveauté, le marketing qui les entoure nous semble également assez orienté.

D'abord, là où en général les failles de sécurités sont communiquées en amont aux constructeurs, pour qu'ils puissent avoir une chance de les corriger, on notera que CTS Labs ne s'est fait connaître auprès d'AMD que 24 heures avant la publication de leur whitepaper. Un délai excessivement court et qui va a l'encontre des pratiques utilisées de nos jours par la majorité des firmes de recherches. Historiquement la question du délai entre le moment ou l'on prévient un constructeur d'une faille et le moment ou elle est rendue publique a toujours été un point de contention entre les chercheurs et failles et les sociétés informatiques. Les constructeurs ont longtemps abusé de la bonne volonté des chercheurs pour étendre au maximum cette durée qui se comptaient longtemps en mois. Google, via son Project Zero, a tenté d'imposer un standard de 90 jours, contesté par nombre de sociétés comme trop court mais qui nous semble être dans l'intérêt général. Le délai de 24 heures dénote donc assez fortement et ne nous semble pas particulièrement "responsable".

La lecture du whitepaper montre qu'il n'est pas non plus neutre dans sa rédaction (on est loin des standards utilisés par Google), quelque chose que l'on ressent également sur le site, le choix du nom de domaine (amdflaws.com), la présence d'une vidéo, ou le fait que ces failles de sécurités renvoient en bas de page vers une agence de relations presse. Dès l'introduction on trouve ce passage par exemple :

"We urge the security community to study the security of these devices in depth before allowing them on mission-critical systems that could potentially put lives at risk."

Dans le cas d'ASMedia, les failles sont présentées comme des backdoors et la conclusion est quelque peu lapidaire :

"This can allow attackers to bury themselves deep within the computer system and to potentially engage in persistent, virtually undetectable espionage, executed from AMD's Secure Processor and AMD's chipset."

La section "Legal disclaimer" à la fin de l'article contient également cette phrase qui n'est pas habituelle dans ce type de communication :

"Although we have a good faith belief in our analysis and believe it to be objective and unbiased, you are advised that we may have, either directly or indirectly, an economic interest in the performance of the securities of the companies whose products are the subject of our reports."

Ce type de mention d'intérêt financier direct ou indirect est surprenant (il n'est pas interdit de publier des "recherches négatives" tout en pariant à la baisse sur le cours d'une action dans la loi américaine), mais la raison pour laquelle on le mentionne est que la publication du whitepaper a été accompagnée, seulement une heure après, par un autre whitepaper de 25 pages (!) d'une société de recherche baptisée Viceroy Research . Sous le nom "AMD - The Obituary" ("l'éloge funèbre"), ils concluent ainsi (on vous passe le reste) :

"In light of CTS's discoveries, the meteoric rise of AMD's stock price now appears to be totally unjustified and entirely unsustainable. We believe AMD is worth $0.00 and will have no choice but to file for Chapter 11 (Bankruptcy) in order to effectively deal with the repercussions of recent discoveries."

Un élément relayé par la presse financière (non sans circonspection) par exemple dans cet article de Bloomberg qui pointe une augmentation significative des options à la baisse sur le titre d'AMD. Bloomberg rappelle que Viceroy Research est considéré comme un short-seller (voir cet article relayé par un lecteur d'Hacker News sur cette particulière société).

Le cours de l'action d'AMD n'a pas particulièrement réagi a la publication de ces informations hier, même si l'action du constructeur est en légère baisse (-1.1%) a l'ouverture aujourd'hui au moment ou nous écrivons ces lignes.

AMD de son côté n'a pas encore réellement communiqué sur le sujet, se contentant simplement d'un billet de blog sur son site réservé aux investisseurs :

"We have just received a report from a company called CTS Labs claiming there are potential security vulnerabilities related to certain of our processors. We are actively investigating and analyzing its findings. This company was previously unknown to AMD and we find it unusual for a security firm to publish its research to the press without providing a reasonable amount of time for the company to investigate and address its findings. At AMD, security is a top priority and we are continually working to ensure the safety of our users as potential new risks arise. We will update this blog as news develops."

GlobalFoundries : 12nm, 7nm et EUV

Nos confrères d'Anandtech ont publié une (longue) interview de Gary Patton , l'actuel CTO de GlobalFoundries. Son nom vous est peut être familier dans un autre contexte, il était auparavant en charge du R&D semiconducteurs chez IBM et plus globalement de l'alliance "Common Platform" qui liait IBM, GlobalFoundries et Samsung.

L'alliance n'est plus, l'activité semi d'IBM a été repris par GlobalFoundries (avec la transition des équipes techniques) et si GlobalFoundries et Samsung ont "partagé" le 14nm, c'est avant tout parce que GlobalFoundries avait raté son développement interne et adopté sous licence le process de Samsung. Comme nous avions eu l'occasion de vous l'indiquer, ce partenariat n'a pas duré, les relations entre GlobalFoundries et Samsung ayant été excessivement mauvaises.

En récupérant l'activité d'IBM, GlobalFoundries a récupéré un process 7nm en cours de développement et c'est celui ci qui sera utilisé par la société (voir cet article d'une interview précédente). Sur ce point, Gary Patton a confirmé les détails donnés précédemment, à savoir une version optique avant l'introduction en cours de node de l'EUV sur certaines couches (la méthode adoptée également par TSMC).

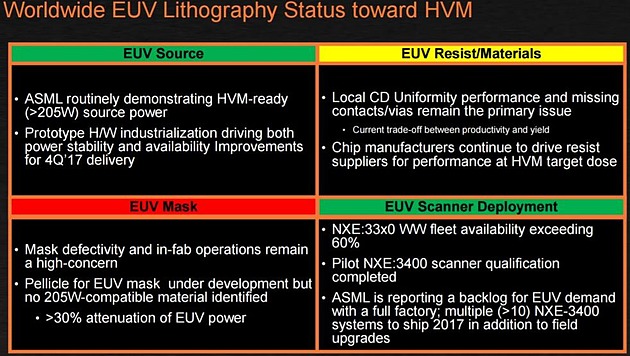

Pour l'EUV Gary Patton dit d'ailleurs ne plus avoir de doutes : le taux de disponibilité des machines serait aujourd'hui à 75% (avec pour objectif d'atteindre 85%) et la source lumineuse 250W semble être prête également côté ASML. La question du pelliculage des masques reste le gros frein même si des progrès ont été notés.

Dans ce slide de l'été dernier de Gary Patton, le pelliculage créait une atténuation de plus de 30% de la source lumineuse, et uniquement avec des sources lumineuses de moins de 205W. Aujourd'hui des matériaux semblent avoir été trouvés pour tenir 250W, et l'atténuation ne serait "que" de 20% ce qui est un net progrès.

La première version du 7nm (sans EUV) est toujours prévue en production volume vers la fin de l'année "ou plus probablement début 2019" ce qui semble être raccord avec ce que l'on a pu entendre jusqu'à présent.

A propos du 12nm qui va être utilisé par les Ryzen+, on sera surpris de voir Gary Patton indiquer que cette variante de 14nm n'est pas encore considérée en production "volume", mais que la production est pour le premier trimestre (les Ryzen+ sont attendus dès la mi-avril sur ce process). L'interview confirme des modifications principalement sur le passage 9T vers 7.5T et des améliorations sur le BEOL par rapport au 14nm.

L'interview dont l'on vous recommande la lecture balaye de nombreux autres sujets. On appréciera particulièrement la candeur du CTO en début d'interview sur les problèmes d'exécution de GF les année passées, si l'on lit entre les lignes il semble que le retard sur le 7nm soit assez léger (l'année dernière, GF avait indiqué s'attendre a voir des produits courant 2018 ce qui nous avait paru optimiste) et cohérent avec l'annonce d'un "Vega 7nm" vers la toute fin d'année.