Les contenus liés au tag Intel

Afficher sous forme de : Titre | FluxIntel 100% UEFI 0% BIOS d'ici 2020

Intel met Broadwell-E à la retraite

KBL-G : NUC et rumeurs sur les specs

Raja Koduri chez Intel avec l'ambition d'un GPU maison

Des CPU Intel avec GPU... AMD !

Un bug de sécurité coûteux côté serveur chez Intel

Des chercheurs semblent avoir détecté une vulnérabilité assez importante dans les CPU modernes, qui ne concernerait, c'est encore spéculatif, que les processeurs Intel. Les informations autour de ce bug sont assez limitées, les méthodes de mitigations sont connues mais pas exactement les méthodes d'attaques qui restent sous embargo.

Tout semble partir de ce blog datant de juillet dernier qui décrit une tentative (a première vue ratée) d'accéder à la mémoire protégée (la mémoire utilisée par le noyau/kernel) à partir du mode utilisateur (userland, l'espace mémoire utilisé par les programmes classiques) avec les risques (massifs) que cela implique question sécurité. La méthode décrite sur le blog tente d'exploiter les mécanismes d'exécution spéculative intégrés dans les CPU modernes.

Pour rappel, les processeurs modernes, depuis le Pentium Pro, sont de type OOO (Out Of Order), non seulement les instructions des programmes ne sont plus exécutées les unes derrière les autres exactement dans l'ordre dans lequel elles existent dans les programmes (certaines instructions sont anticipées, l'exemple typique est le cas des chargement en mémoire, dont la latence est coûteuse), mais elles peuvent être exécutées en parallèle par différentes unités d'exécution.

Le vecteur proposé s'attaque à ce mécanisme en tentant d'exploiter le moment entre lequel une instruction non autorisée (une lecture d'une adresse mémoire non autorisée) est exécuté et celui ou il génère une erreur (une interruption). L'auteur du blog indique ne pas avoir réussi à lire la mémoire protégée via sa méthode, mais note que le chargement mémoire interdit est bel et bien effectué par le CPU même s'il ne copie jamais l'information dans le registre. Il note que l'exécution spéculative continue (dans les unités d'exécutions internes) jusqu'à ce que l'interruption soit effective, ouvrant la voie vers de multiples attaques potentielles basées par exemple sur les temps d'exécution des instructions pour déterminer les adresses mémoires utilisées par le kernel, et potentiellement d'autres types d'attaques.

Connaître les adresses mémoires utilisées par le kernel, a partir d'un programme userland, est quelque chose que les systèmes d'exploitation tentent de rendre impossible par différentes techniques depuis des années, une des méthodes les plus efficace étant l'ASLR (Address Space Layout Randomization ) pour rendre aléatoires les adresses mémoires utilisées par les applications (et le kernel).

Depuis fin octobre, un patch est en développement pour Linux pour tenter d'imposer de nouvelles restrictions et mieux protéger les espaces mémoires du noyau. Ce patch a été significativement réécrit et porte le nom de KPTI (Kernel Page-Table Isolation) qui comme son nom l'indique tente de séparer les tables qui pointent vers les pages mémoires utilisées par le noyau de toutes les autres.

Ce patch qui est encore en cours de développement mais il est significatif par son coût important sur les performances pour certains types d'applications. En pratique, ce sont les applications qui effectuent beaucoup d'appels aux instructions systèmes (syscall) qui sont les plus touchées.

Les premiers benchmarks réalisés sur ces nouveaux patchs par nos confrères de Phoronix pointent des chutes de performances très significatives dans les benchmarks théoriques sur les I/O disques. Pour les tests pratiques, les plus gros perdants semblent être (assez logiquement) les logiciels de base de données avec des impacts variables jusqu'ici allant de 6% à 25% pour Postgres. Redis, dans la même veine, semble également notablement impacté.

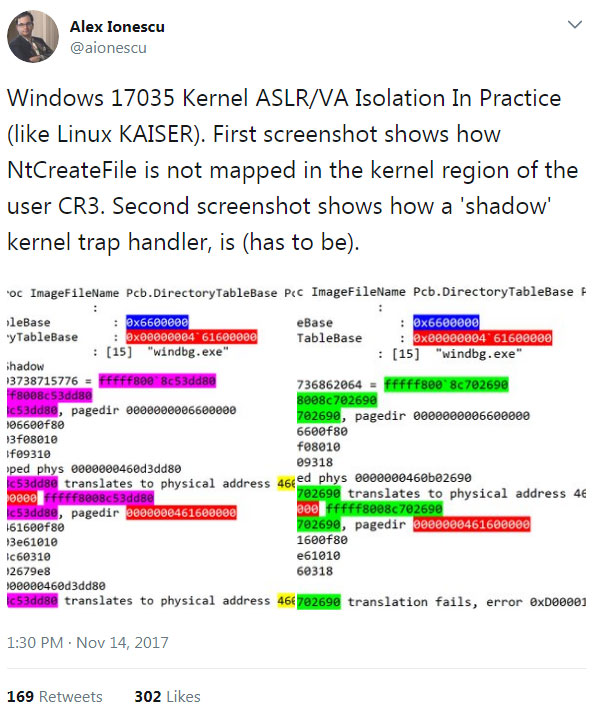

Microsoft a été réactif en appliquant également un patch de ce type

Pour une utilisation non serveur, tout semble pointer vers un impact nul ou infinitésimal, pour preuve, Microsoft semble avoir également appliqué le même type de patch dès novembre dans Windows 10 . Au delà de benchmarks synthétiques, l'impact devrait être réduit, on peut le voir dans les benchs de Phoronix ou FFMpeg, x264 et la compilation d'un noyau Linux ne sont pas impactés.

Côté serveur l'impact est donc plus large, et semble toucher assez massivement les infrastructures Cloud où la virtualisation est largement utilisée et cette dernière particulièrement utilisatrice de syscalls pour isoler les espaces mémoires des machines virtuelles.

L'impact pratique final restera a mesurer, ce patch sera déployé dans la prochaine version du kernel (4.16) d'ici quelques semaines. Et il sera important de suivre quels CPU seront concernés en pratique. Car si le patch tel qu'appliqué actuellement sur le git est appliqué de manière indiscriminée à tous les processeurs x86 (les architectures ARM/RISC ne semblent pas touchées), AMD a demandé a ce que ce patch ne soit pas appliqué sur leurs processeurs , indiquant que les microarchitectures du constructeur n'autorisent pas les références mémoires et les exécutions spéculatives qui semblent pointées par le premier blog plus haut dans cet article.

Il sera intéressant de suivre si, oui ou non, ce patch d'AMD sera accepté dans les prochaines semaines. On suppose qu'AMD dispose de détails encore sous embargo pour clamer ne pas être touché même s'il faut probablement être assez prudent sur la question tant que les détails ne sont pas dévoilés publiquement.

Intel Pentium Silver et Celeron Gemini Lake

Intel a lancé la semaine passée ces Gemini Lake, qui prennent la suite d'Appolo Lake. Destinés à l'entrée de gamme ces SoC intègrent 2 à 4 coeurs x86 basés sur l'architecture low power d'Intel, moins performant que ceux utilisés sur les CPU classiques, et 12 à 18 Executions Units côté graphique cette-fois identiques. Le tout est gravé en 14nm et trois versions desktop et trois versions mobiles sont lancées :

- Pentium Silver J5005 : 4C @ 1.5-2.8 GHz, 18 EU @ 250-800 MHz, 10W, 161$

- Celeron J4105 : 4C @ 1.5-2.5 GHz, 12 EU @ 250-750 MHz, 10W, 107$

- Celeron J4005 : 2C @ 2.0-2.7 GHz, 12 EU @ 250-700 MHz, 10W, 107$

- Pentium Silver N5000 : 4C @ 1.1-2.7 GHz, 18 EU @ 200-750 MHz, 6W, 161$

- Celeron N4100 : 4C @ 1.1-2.4 GHz, 12 EU @ 200-700 MHz, 6W, 107$

- Celeron N4000 : 2C @ 1.1-2.6 Hz, 12 EU @ 200-650 MHz, 6W, 107$

Ce qui distingue principalement les versions mobile et desktop est le TDP, et bien entendu par voie de conséquence les fréquences, avec 6W d'un côté et 10W de l'autre. Du côté des E/S l'iGPU peut gérer jusqu'à 3 écrans et la 4K @ 60 Hz est de la partie. On a par ailleurs droit à 6 lignes PCI Express Gen2, 8 ports USB 2.0/3.0 et 2 SATA 6.0 Gb/s.

Les tarifs annoncés semblent un peu élevés vu la cible de ces produits, mais sur ce type de gammes les OEM ont souvent droit à des rabais non négligeables. On notera que par ailleurs les Pentium Kaby Lake deviennent des Pentium Gold, en opposition donc aux Pentium Silver basés sur Gemini Lake.

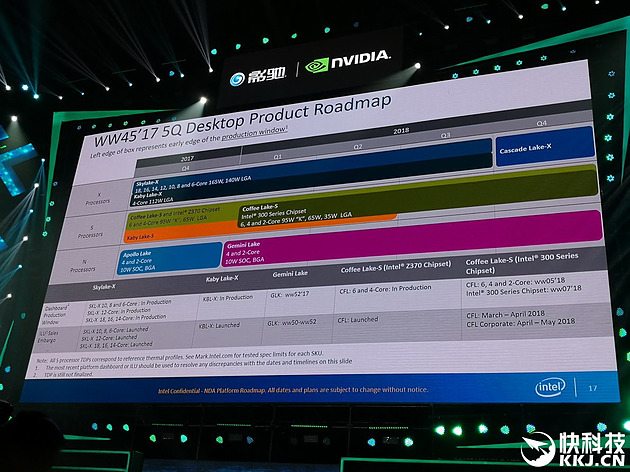

Cascade Lake-X pour fin 2018

Lors d'une présentation lors du GEC 2017, un événement organisé par Galaxy en Chine, Intel a présenté sa roadmap 2018 pour les PC de bureau. Alors qu'on attendait Ice Lake en fin d'année, ce dernier est absent sur la gamme LGA classique qui restera occupée par la gamme Coffee Lake-S lancée en octobre (et dont la disponibilité fait encore défaut !).

Un nouveau nom de code, Cascade Lake-X, apparait toutefois dans la roadmap pour le quatrième trimestre mais en gamme X, soit celle actuellement occupée par les Skylake-X et Kaby Lake-X en LGA 2066. On ne sait pas encore ce qui se cache derrière cette nouveauté à venir, mais ça ne saurait tarder !

Le prix de la RAM pousse les ventes de Samsung

Comme nous vous l'indiquons régulièrement, les prix de la RAM n'ont cessé d'augmenter ces derniers mois. En septembre dernier, on pointait un doublement du prix en un an. Depuis les choses ne se sont pas arrangées avec une hausse en octobre, et encore en novembre.

Par rapport à notre relevé de septembre, les puces DDR4-2133 de 512 et 1Go ont augmenté 27.1 et 25% respectivement, atteignant aujourd'hui 4.795 et 9.595$. La DDR3 de son côté suit le mouvement, restant 10% moins chère sur les puces 512 Mo, un écart semblable a ceux que l'on a pu constater ces derniers mois.

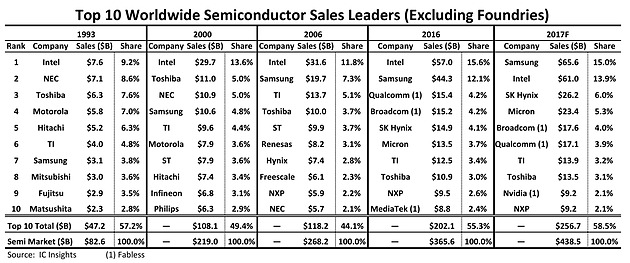

Au delà des conséquences très concrètes sur le prix des barrettes mémoires pour les utilisateurs de PC (en se rappelant qu'aujourd'hui, le PC compte pour une part limitée de la demande mondiale de mémoire), ces écarts favorisent largement les vendeurs de mémoire et de NAND comme Samsung qui, selon IC Insights devrait prendre la tête du classement des ventes de semi conducteurs pour l'année 2017, une place historiquement réservée à Intel !

Le classement d'IC Insights se base sur les ventes de semi conducteurs des sociétés en excluant les fabs comme TSMC et GlobalFoundries.

Ces chiffres sont préliminaires, l'année n'étant pas terminée, mais sur 2017, l'ensemble du marché des semi-conducteurs devrait progresser assez fortement, d'environ 20% par rapport à 2016.

Ce sont les acteurs de la RAM/NAND qui sont principalement derrière ces gains, et pas qu'un peu puisque l'on note des progressions de ventes de 48% pour Samsung, 75.8% pour SK Hynix et 73% pour Micron ! Ces deux dernières passent pour l'occasion devant Broadcom et Qualcomm. On notera enfin que Nvidia devrait rentrer dans le top 10 cette année au dépend de MediaTek.

Nouvelle faille de sécurité de l'Intel ME !

Pour la troisième fois cette année, Intel vient d'annoncer une nouvelle série de failles qui touche son système Management Engine. Pour rappel, l'Intel Management Engine est basé sur un coprocesseur indépendant et un firmware (basé sur le microkernel MINIX comme s'en émouvait son créateur, Andrew S. Tanenbaum, qui interpellait il y a quelques jours Brian Krzanich pour le manque de courtoisie de la société).

Ce système fait ainsi tourner un certain nombre de modules , certains optionnels et livrés avec certains modèles de chipset uniquement (comme les fonctionnalités iAMT qui visent la gestion des parcs informatiques d'entreprise), d'autres non (la validation du processeur, chipset et microcode par exemple, ou des vecteurs d'implémentation de DRM comme le PAVP et SGX). Le propre du ME est d'être fonctionnel en permanence (du moment que la carte mère est alimentée), d'avoir un accès total au système et de ne pas être désactivable par l'utilisateur, ce qui en fait un vecteur d'attaque particulièrement dangereux en cas d'accès au kernel MINIX.

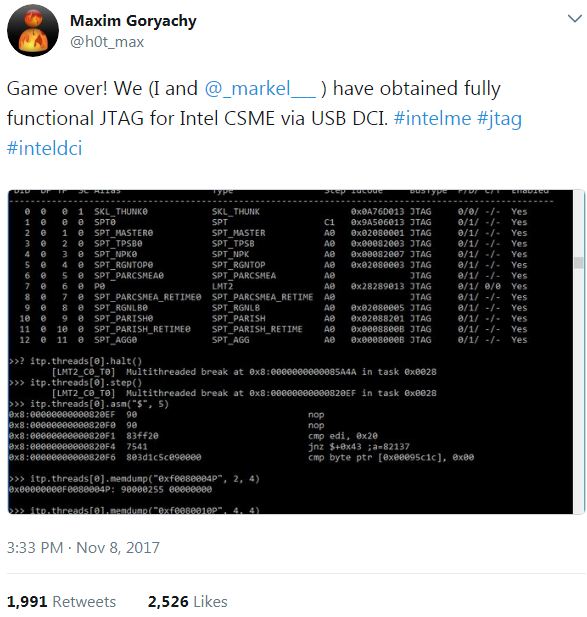

Un tweet il y a deux semaines de cela avait montré une faille de la sorte avec un accès complet obtenu en mode local via un port USB. Cette faille est l'une de celle corrigée aujourd'hui par Intel dans sa mise à jour (il y en a d'autres dont une avec accès distant mais qui nécessite une authentification locale, même si elles sont jugées moins importantes). Contrairement à certaines failles pointées plus tôt qui ne touchaient que les systèmes utilisant les modules AMT, cette faille touche tous les systèmes Intel à partir de la génération Skylake (ME version 11) qui sont donc tous potentiellement vulnérables (l'implémentation actuelle présentée requiert l'activation du mode USB DCI dans le BIOS).

Pour pouvoir s'en prémunir, il faudra passer par une mise à jour de BIOS (certaines mises à jour de BIOS peuvent inclure une mise à jour du ME, quelque chose de généralement optionnel sur la plupart des cartes mères modernes qui vous proposent d'effectuer une mise à jour simple, ou également du ME), et donc qu'un BIOS existe pour sa plateforme ce qui ne sera pas le cas des plus anciennes qui ne sont plus supportées (par Intel ou les constructeurs de cartes mères). Tout au plus, Intel fourni un outil pour détecter la version du ME.

A défaut, ces utilisateurs pourront regarder du côté de me_cleaner qui tente de limiter au maximum la taille du firmware en désactivant la plupart des modules de l'IME, tout en gardant à l'esprit que cela ne résoudra pas la totalité des failles (comme la faille USB ci-dessus).

Ces failles de sécurité à répétition montrent les craintes légitimes que l'on peut avoir sur ce système implémenté par Intel sur toutes ses plateformes et le côté quelque peu trivial avec lequel le constructeur adresse les failles qui le touche. Contrairement au microcode des CPU, diffusable à grande échelle par Intel via des mises à jour de BIOS mais aussi des mises à jour des systèmes d'exploitation, la mise à jour du ME est beaucoup plus complexe. Elle requière au minimum la collaboration de deux acteurs, Intel et un OEM (dont les pratiques de suivi des mises à jour peuvent être variables, particulièrement dans le monde des PC portables), ainsi qu'une action non triviale de l'utilisateur. Ce n'est pas une pratique que l'on peut légitimement accepter pour un tel niveau de criticité.

Il faut enfin noter que si Intel est pointé (une nouvelle foi et à raison) du doigt, en grande partie par son obscurantisme durant des années sur les capacités réelles de l'IME, les dernières plateformes d'AMD disposent aussi d'un système équivalent, et pas plus documenté (on sait tout au plus qu'il s'agit d'une implémentation/variante du Trustzone d'ARM ) via son PSP qui n'est pas non plus désactivable.