Pas de SGX sur les premiers Skylake !

Publié le 05/10/2015 à 15:58 par Guillaume Louel

Intel vient de publier un PCN (Product Change Notification) concernant les tout fraichement lancés processeurs Skylake. Ce PCN indique l'arrivée de nouveaux S-Spec (un nouveau modèle) pour tous les processeurs Skylake disponibles actuellement sur le marché. Les nouvelles puces apporteront le support de SGX, une technologie présentée à l'IDF par Intel comme étant une nouveauté de Skylake et que l'on pensait déjà présente dans les modèles actuels. Ce n'était cependant pas le cas.

SGX (Software Guard Extension) est une extension du jeu d'instruction x86 qui permet à un processus de créer des zones mémoires « protégées » (baptisées enclaves dans la spécification) auquel seul ce dernier aura accès. La technologie est censée protéger l'accès à ses zones à tout processus tiers (ce qui inclut les débogueurs par exemple). Techniquement SGX est censé être résistant aux attaques logicielles et « certaines » attaques matérielles (Intel n'en dit pas plus).

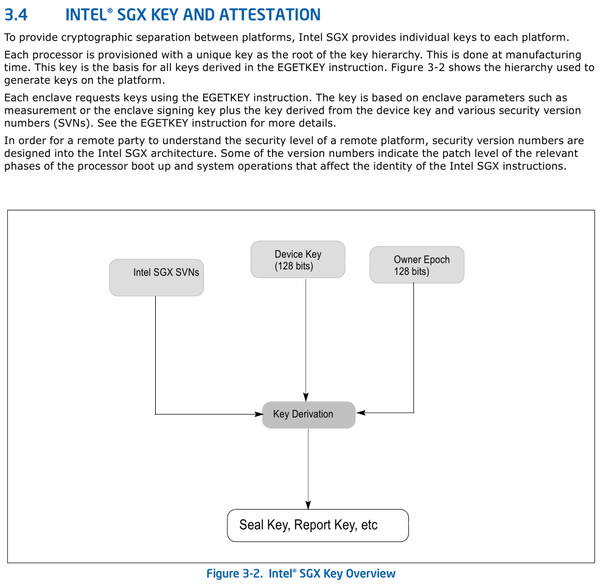

En pratique, les instructions SGX permettent de réserver des pages mémoires spécifiques, qui seront allouées et gérées directement par le processeur. Ces segments mémoires peuvent contenir à la fois du code et des données, et sont cryptés. Un système de validation permet de vérifier que le code SGX n'a pas été corrompu avant/durant son chargement. Typiquement un programme qui veut utiliser SGX démarrera normalement, puis chargera en mémoire un « blob » de données crypté qui sera transféré au processeur pour être exécuté dans l'enclave après avoir été validé par le processeur (une validation qui peut être basée sur une clef unique incluse dans chaque processeur). Le programme décide alors d'entrer en « mode enclave » pour exécuter du code protégé, ce qui implique un changement de contexte et de pile d'exécution. Il est possible enfin de quitter le mode protégé pour reprendre une exécution normale de l'application, dans ce cas les pages mémoires restent inaccessible a l'application tant qu'elle ne décide pas de rentrer de nouveau en mode enclave.

Sur le papier, SGX peut être intéressant pour certains types d'application ou l'on souhaite maximiser la confidentialité mais l'on peut aussi rapidement voir comment les procédés de validations, qui peuvent inclure la génération à partir d'une clef unique incluse dans chaque processeur, pourraient être facilement utilisés pour créer de nouvelles générations de DRM traquant individuellement les plateformes et leurs utilisateurs.

Reste que dans l'absolu, l'arrivée de ce nouveau S-Spec ne fait que rajouter un épisode de plus au lancement flou de Skylake. Le constructeur avait pour rappel lancé et mis en vente les versions K de Skylake le 5 aout sans communiquer à la presse de détails techniques contrairement à son habitude, et surtout sans publier les documentations techniques de ces puces, une première de mémoire récente (les traditionnelles datasheet). Il aura fallu attendre la fin du mois d'aout et l'Intel Developer Forum pour que le constructeur dévoile une partie des informations et publie enfin les datasheet . Certains détails comme les changements sur les ports d'exécution restent toujours aujourd'hui secrets.

D'un point de vue commercial le lancement de Skylake s'est aussi fait de manière heurtée. Si l'Europe a été correctement approvisionnée début aout en Skylake « K », cela n'a pas été le cas de tous les pays, y compris les Etats Unis ou les Core i7 6700K étaient rares. Des problèmes qui ont commencés à apparaitre en Europe début septembre, y compris sur les modèles non K lancés dans la foulée. On ne sait pas si ce changement de S-Spec est la raison derrière ce lancement et ces disponibilités hachées et plutôt inhabituelles pour Intel.

Le PCN indique que les « nouveaux » Skylake seront disponibles à partir du 26 octobre pour ses clients. Il ne s'agira pas d'un nouveau stepping même si le changement est matériel (« minor manufacturing configuration change » dans le langage Intel).

Vos réactions

Contenus relatifs

- [+] 03/04: Intel lance la 2ème vague de sa 8èm...

- [+] 15/03: Microcode final pour Spectre chez I...

- [+] 07/02: Windows 10, Meltdown et Spectre : q...

- [+] 06/11: Des CPU Intel avec GPU... AMD !

- [+] 16/10: Deux jeux offerts avec les i7-7700K...

- [+] 19/09: Z370 incompatible avec les Core de ...

- [+] 12/09: Core i7-7820X : Un Skylake-X mieux ...

- [+] 07/09: Les Skylake en fin de vie chez Inte...

- [+] 07/08: Intel détaille ses autres Core i9 !

- [+] 07/08: Quels chipsets pour Cannon Lake ?